¿Es posible hackear humanos? La Ingeniería social

El Arte de la Ingeniería social y como hackear humanos.

Suena impactante y el titular es bastante agresivo, pero… no por ello menos cierto.

¿Es posible hackear humanos? ¿hackear a una persona?

No, no estamos hablando de Hackear sus cuentas o su ordenador mediante la implantación de códigos complejos. Estamos hablando de Hackear su forma de pensar, hackear su cabeza, hackear a un ser humano.

Bien, si no lo fuera no estaría escribiendo esto por lo que demos por respondida la pregunta y vamos al grano. A continuación vas a aprender unos cuantos métodos que te van a ayudar a protegerte de la Ingeniera Social, o bien implementarla para hacer un mal uso de ella. Dependiendo de en que bando estés.

Vamos a aclarar un par de puntos. Es cierto que existen muchas soluciones de seguridad actualmente, antivirus, anti-malwares, bloqueadores y demás que nos ayudarán a navegar con algo de seguridad por la red, repito “algo .”

Ahora dejemos de ser infantiles por un momento y llamemos a las cosas por su nombre.

La línea que separa a un hacker o un estafador experimentado de tus credenciales es francamente pequeña y por muchos métodos de seguridad que implantes el único que puede protegerte eres tú.

De poco te servirá un antivirus si te estafan con Ingeniería Social.

Ανεβάστε την εμπειρία σας στο παιχνίδι στο επόμενο επίπεδο με αυτά τα κορυφαία online καζίνο. Εδώ θα βρείτε τα καλύτερα αδειοδοτημενα καζινο ελλαδα. Απολαύστε μια μεγάλη ποικιλία παιχνιδιών, απαράμιλλη ασφάλεια και γενναιόδωρα μπόνους – δεν θα απογοητευτείτε.

Ingeniería social para atacar empresas.

En el caso de querer atacar a empresas, un hacker estudiaría tanto a la empresa como a las personas dentro de ellas para poder hacer una investigación a fondo que les facilite información para llevar a cabo su plan.

Un ataque de esta magnitud puede tardar bastante tiempo para llevarse a cabo y nunca se pedirá toda la información a la vez, es más bien una recopilación paso a paso. Esto podría hacerse con distintos métodos, mediante llamadas telefónicas, correos electrónicos, quejas, problemas técnicos o etc…

Un hacker puede presentarse como un curioso o un interesado en la empresa, puede hacerse pasar por otra persona con una simple suplantación de identidad o puede intentar tirar a ciegas por tu bandeja de entrada de mail. Este puede fingir que quiere trabajar contigo para conseguir información sobre sus puntos de Interés y luego lanzar un ataque personalizado.

Cómo conseguir datos de contacto.

Es muy fácil conseguir datos de contacto de una empresa si estos no son mostrados en su página web de buenas a primeras.

Encontrar Correos electrónicos de webs.

Con Hunter.io tendrás acceso a las direcciones de correo electrónico que tengan relación con la empresa (Mediante un dominio web) y ahí encontrar al eslabón más débil o el departamento de la empresa por el cual le interese más acceder.

Encontrar números de teléfono

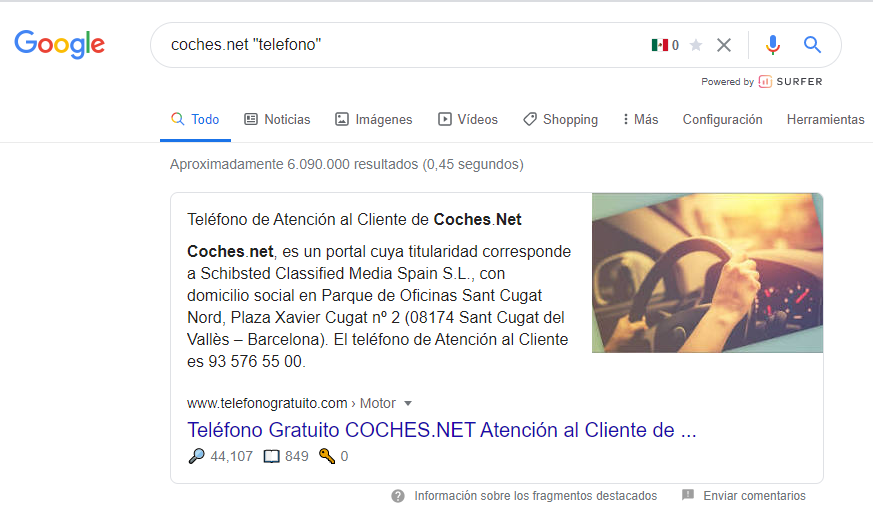

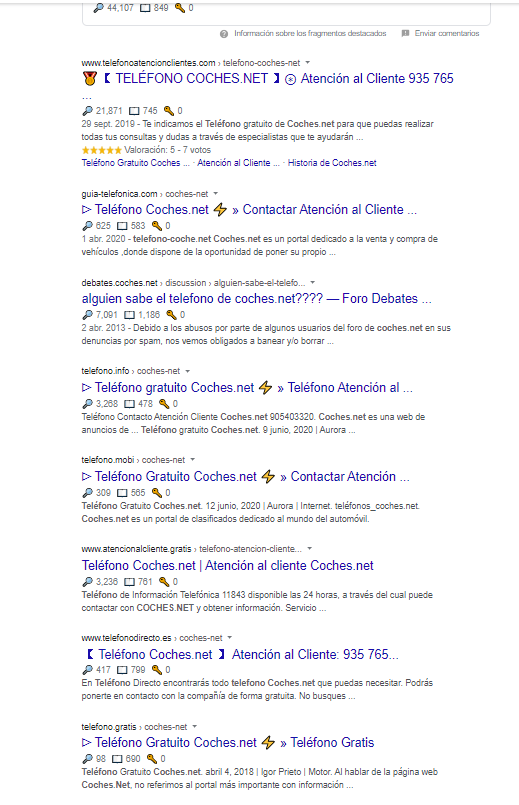

Los teléfonos tampoco son difíciles de encontrar, suponiendo que la página web no ofrezca el número de teléfono de su propia mano, uno de los métodos es forzar a google a que nos lo diga con el uso de las comillas (“”)

Esto hará que google fuerce la búsqueda en todas las páginas web, incluido facebook. Le dará los resultados de cualquier lugar donde se hable del teléfono de esa empresa.

Poco voy a decir sobre esto, tenemos facebook, instagram, Linkedin… cabe a destacar que si la empresa dispone de Linkedin pueden encontrar a la persona clave por la cual van a intentar ejercer la ingeniería social.

Ingeniería social para usuarios.

Bueno, para empezar con esto vamos a ponernos en la siguiente situación ya que será algo mas complejo y vamos a plantear y resolver el problema juntos.

Un hacker, se ha enterado de que “Carlos Cabrera” (Persona FICTICIA) tiene una cantidad de dinero en paypal que le interesa y mediante Ingeniería social quiere obtener las credenciales de su cuenta de PayPal.

¿Que información hay disponible sobre Carlos Cabrera (PERSONA FICTICIA) en internet?

Comencemos por sus Redes Sociales.

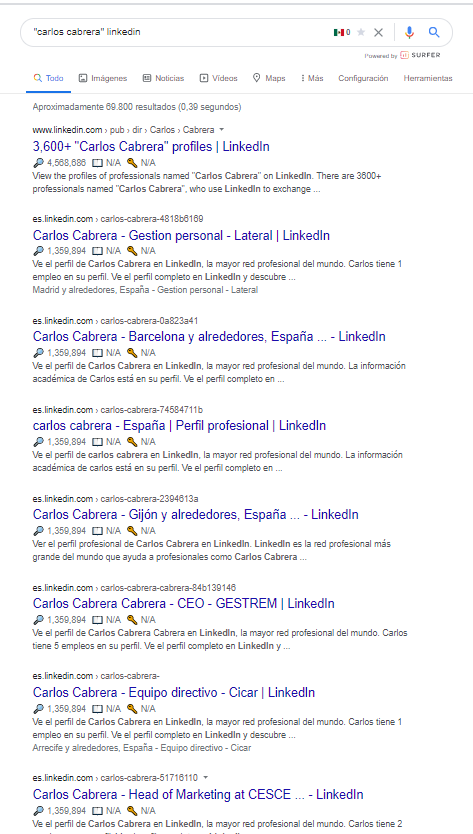

El hacker puede encontrar su facebook utilizando las comillas en el buscador de google: “Carlos Cabrera” Facebook. O buscándole directamente en Facebook.

Como ves, google nos arroja un montón de resultados con diferentes perfiles. Bastará con encontrar el de Carlos y ver la privacidad que tiene en su perfil para extraer información que pueda serle útil.

Si no encuentra información útil, también puede hacer lo mismo en instagram o en Linkedin.

El hacker buscará toda la información referente a el tal Carlos en cualquier red social ya que es información abierta y de uso público. (Para que veas lo fácil que es encontrar información personal en internet y porque no tienes que DAR TU INFORMACIÓN EN INTERNET)

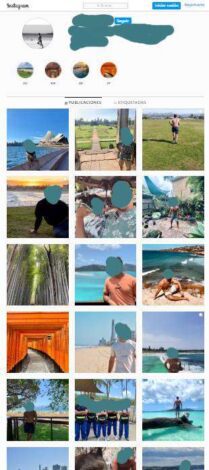

Teniendo sus Redes Sociales, buscará cosas que puedan serle interesantes para encontrar la cuenta de paypal de Carlos. Por ejemplo, mediante Instagram podemos ver que a Carlos le encanta hacerse fotos.

Y está facilitando UN MONTON DE INFORMACIÓN ACERCA DEL EL.

(No seáis estúpidos y sed conscientes de lo que es una red social por favor)

Vamos a analizar a Carlos.

- Es de Barcelona.

- Le gusta viajar.

- Le gusta hacer deporte.

- Tiene un Estilo de vestir X.

A ver, Carlos sería IDEAL para promocionar un precioso producto ficticio, la “voyage vox”. Le podrían “regalar” una por Instagram para que suba fotos con ella. Uhm. Vamos a analizar más.

Carlos también sería IDEAL para promocionar una marca de la tienda de ropa (ficticia)

Carlos también sería IDEAL para promocionar material de Gimnasio (FICTICIO)

Vale, Hay 3 posibles entradas hacia Carlos.

¿Cual de las tres?

Vamos a continuar suponiendo que el hacker escoge la del Gimnasio.

El hacker crea una cuenta de Instagram con imagenes de productos de gimnasio de X marca y suplanta su identidad. Completa su perfil con un enlace a su página web y se crea una dirección de correo electrónico con el nombre de la web, si la web es “gimnasioypesas.com” pues el correo será gimnasioypesas.publicidad@gmail.com (o cualquier otra suplantación que sea creíble)

Ok, el hacker puede contactar a Carlos por instagram mostrando el interés que tiene de que él promocione sus productos en su cuenta llevándose un buen incentivo. Solicita a Carlos una dirección de correo electrónico y un número de Teléfono para ponerse en contacto con él, y este, interesadamente se las entrega.

Disponiendo del Mail y el Teléfono, Carlos lo tiene crudo.

Comprobar el Mail de PayPal

El hacker puede ir a Paypal.com e intentar registrar un PayPal con la dirección de correo que Carlos le ha enviado. En el caso de que no pueda crease la cuenta porque ese mail ESTÁ REGISTRADO, el hacker habría dado con la dirección de CORREO DE SU PAYPAL.

Por lo que puede proceder de varias formas para obtener su contraseña con Ingeniería.

Una de las formas, con un Xploitz de PayPal directo a su correo electrónico. 99% Efectivo con la información disponible de Carlos.

Si no sabes lo que es un Xploitz dale un vistazo al siguiente artículo.

¿Como se puede asegurar al 100%?

Toda esta información substraída mediante Ingeniería Social y técnicas psicológicas se pueden utilizar para personalizar el Pishing o mail del Xploitz.

El hacker creará el mail y pedirá a Carlos que entre en su cuenta de PayPal mediante el Link (FALSO) de Paypal, por ejemplo www.paypal.com/log-in/verify-account-two-step . Si observas este link, parece un link de PayPal. Si entras, te lleva a algo totalmente diferente. Esto es un Texto Ancla. ¿Entiendes su peligrosidad?

Cuando Carlos entre en la URL falsa, irá derechito hacia un Xploitz que robará sus credenciales.

Que pasa si el hacker no encuentra la dirección de correo del PayPal registrado.

Si el hacker no encuentra la dirección de Correo de PayPal, gracias a la ventaja que le ha sacado a las Redes Sociales y el falso trato de promocionar su gimnasio en instagram, el hacker podrá enviarle una Falsa factura/Catálogo/Contrato conteniendo un Keylogger a su correo electrónico.

¿No sabes que es un Keylogger? Entonces Vas a alucinar con este artículo…

Cómo crear un keylogger – Citeia.com

Conclusión.

En definitiva, esta es solo una estrategia de Ingeniería social de las miles que existen, además de que me la he inventado sobre la marcha mientras la estaba redactando. No por ello es menos eficaz.

Imagínate lo que puede lograr alguien con Experiencia en Ingenieria Social.

Tienes que entender lo peligroso que es internet y el uso de las Redes Sociales. Es necesario empezar a concienciarse de esto y dejar de ofrecer tus datos personales en cualquier parte. Tomar medidas de seguridad y tener cuidado en internet. Google, Facebook(Instagram, Whatsapp), Microsoft, Apple etc… Ofrecen tus datos como si fuera un Buffet libre.

O te proteges tu mismo, o estás solo ante el peligro.

Si quieres aprender más acerca de Seguridad Informática y métodos de Hacking dale un vistazo a nuestros artículos, suscribete a nuestra Newsletter o búscanos en Instagram @citeianews .

Esperamos que te haya sido útil el artículo y agradecemos que lo compartas para crear conciencia.

Hola. Necesito tu ayuda. Me he olvidado la contraseña de una cuenta de email. Y el número vinculada a esta ya no existe (cambié de número) Y era la única opción para restaurar mi cuenta. Necesito saber la contraseña y no sé cómo

Si no puedes recordarla es bastante problemático ya que no tienes métodos de recuperación activos. Ten cuidado con tus próximas cuentas para no caer otra vez en el mismo error.