Jak rozpoznać wirusa wyłudzającego informacje.

Wirusy komputerowe i sposoby ich identyfikacji. Jak zidentyfikować wirusa xploitz lub wirusa phishingowego w 3 krokach.

Korzystając z internetu w dłoni i godzin spędzonych w sieci, nie jest zaskoczeniem, że nasze urządzenia są zagrożone. Dlatego pokażemy Ci plik rodzaje wirusów komputerowych i sposoby ich identyfikacji.

Z każdą mijającą minutą na całym świecie powstaje ponad 180 wirusów, więc wyobraź sobie ich liczbę złośliwe oprogramowanie który jest rozpowszechniany w Internecie. Tutaj mamy zamiar pokazać jeden z im najpowszechniejsze wirusy i sposoby ich analizy: wirus phishingowy. dla trzymaj się nasze urządzenie i nasze dane osobowe.

Jeśli przyjechałeś tutaj, aby dowiedzieć się, jak korzystać z Xploitz, Twój artykuł jest taki.

Jak to zidentyfikować

Wirus phishingowy znany również jako „bomba pocztowa” lub „Wirus xploitz".

El Wirus xploitz Znajdują się przede wszystkim w wiadomościach e-mail, są również wysyłane za pośrednictwem sieci społecznościowych, takich jak Instagram czy Facebook. Intencją tego wirusa, a raczej osoby, która go używa, jest uzyskanie poufnych danych ofiary Inżynieria społeczna. To jest niebezpieczny wirus wziąć pod uwagę od podszywać się pod wiarygodne źródła jako podmioty bankowe także przez facebook, instagram lub dowolną stronę lub aplikację, z której chcą uzyskać dane.

„Xploitz„Fałszują projekt strony docelowej dokładnie w ten sposób, że użytkownik, który kliknie link, znajdzie dokładną imitację logowania.

Jeśli użytkownik wprowadzi poświadczenia w tym fałszywym logowaniu, dane te zostaną przesłane do atakującego, przekierowując użytkownika na stronę PRAWDZIWĄ, aby ponownie wprowadzić swoje dane, tak jakby popełnił błąd podczas ich wpisywania.

Sposobem na uniknięcie napadu na phishing jest przeglądanie otwieranych przez nas linków i e-maili. Linki docelowe mogą być podobne, ale nie są oficjalne. Naśladują nazwy i zachowanie firmy. Na przykład kilka dni temu otrzymałem rzekomą wiadomość e-mail od Apple w moim osobistym e-mailu.

Przeanalizujmy to

Krok 1 do szabla jak zidentyfikować wirusa wyłudzającego informacje

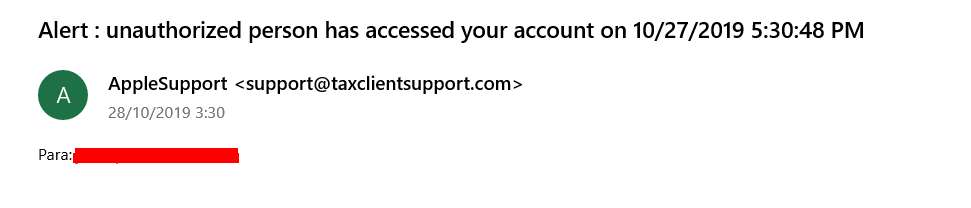

Imię to AppleSupportale patrząc uważnie, adres e-mail, który go wysłał, jest zupełnie inny niż jakikolwiek adres firmy Apple. Nigdzie nie pasuje. „Support@taxclientsupport.com”. To jest wyraźnie fałszywe.

Jeśli pójdziemy dalej i otworzymy wiadomość, znajdziemy to:

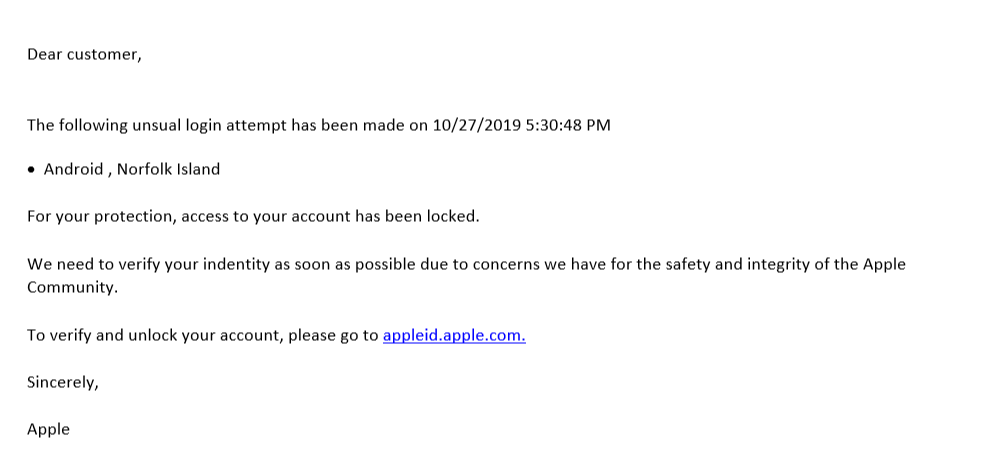

Krok 2, aby przeskanować wirusa phishingowego

Wiadomość jest w języku angielskim, a moje konto jest utworzone w języku hiszpańskim, więc ten xploitz nie jest dobrej jakości i nie korzysta z dobrej inżynierii społecznej. Jest skierowany do bardzo określonej publiczności. Niebezpieczeństwo jest w adresie URL i Tekst kotwicy.

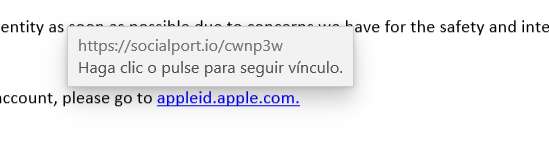

Krok 3 do szabla jak zidentyfikować wirusa wyłudzającego informacje

Na pierwszy rzut oka wydaje się, że adres URL odsyła do Ciebie appleid.apple.com ale po prostu sprawdzić, czy to jest prawdziwy link najedź na.

Jak widać, jeśli przesuniemy kursor, wykryje nas pod adresem URL, na który ma nas odesłać. ZA URL Zwodniczo i jasno Wyłudzanie informacji, Wirus xploitz We wszystkich zasadach.

W tym konkretnym przypadku jest to phishing niskiej jakości, ale możemy je znaleźć w innych sektorach i spersonalizowanych, zgodnie z informacjami uzyskanymi podczas zbierania danych użytkownika za pośrednictwem inżynierii społecznej. Zwłaszcza, gdy jest to ktoś, kto cię zna i próbuje ukraść informacje lub gdy jest to ktoś doświadczony, który chce coś od ciebie dostać.

Jeśli chcesz dowiedzieć się, jak stosować Inżynieria społeczna W przypadku tego typu wirusów lub metod hakowania polecam zapoznać się z poniższym artykułem.

Un wyszukany list bombowy może to być bardzo niebezpieczne. Zawsze sprawdzaj adres e-mail nadawcy i adresy URL (bez ich klikania).

To tylko jeden z wirusów, przed którymi powinieneś się chronić, ale ważne jest również, aby używać rozszerzenia być antywirusem zawsze chronione w obliczu różnych zagrożeń w Internecie. W następnym artykule powiemy Ci por que musisz użyj programu antywirusowego.

Jeśli uznasz to za przydatne, udostępnij nasze treści, aby pomóc nam dotrzeć do większej liczby osób i powiadomić ich o tym skanowanie wirusów phishingowych. Jeśli chcesz dowiedzieć się więcej na ten temat, zajrzyj do poniższego artykułu.