Co to jest Xploitz i jak go używać.

Dowiedz się, jak Xploitz jest używany do hakowania w 2022 roku

Jeśli chcesz wiedzieć, co to jest i jak używać pliku Xploitz jesteś we właściwym miejscu.

Przede wszystkim należy wyjaśnić kilka kwestii: a Wykorzystać to nie to samo, co Xploitz. Pierwsza to program komputerowy lub polecenie, które powoduje nieoczekiwane zachowania w oprogramowaniu / sprzęcie. Ten program komputerowy lub polecenie wykorzysta awarię do spowodowania błędów i pozwoli ci przejąć kontrolę nad zaatakowanym systemem. Ogólnie rzecz biorąc, jest to zazwyczaj uzyskanie uprawnień administratora od atakującego lub przeprowadzenie cyberataków, takich jak DoS lub DDoS, o czym będziemy mówić w innym artykule.

Xploitz jest zwykle oparty na inżynierii społecznej. Dlatego nawet wymagając odpowiedniego poziomu programowania, nie ma tego samego zamiaru co poprzedni.

Ponadto konieczne jest wyjaśnienie, że nasz zamiar, pisząc o tym, jest czysto akademicki i że nie staramy się zachęcać do stosowania tej praktyki, ponieważ używamy Xploitz jest CAŁKOWICIE NIELEGALNE.

Celem tego artykułu jest zrozumienie, jak to działa, aby uniknąć wpadnięcia w te metody i podniesienie świadomości, jak łatwo można zostać zhakowanym i jak mało zabezpieczeń oferuje Internet.

Ważne jest, aby wyjaśnić te kwestie.

Zaczynamy.

Co to jest Xploitz?

Jak już powiedzieliśmy, Xploitz zwykle pracuje dla inżynierii społecznej. Ma to na celu uzyskanie danych dostępu do platform lub kont poprzez oszustwo, a tym samym skłonienie ofiary do dobrowolnego podania danych. Bez ingerencji w Twoje urządzenie za pomocą skomplikowanych kodów.

Istnieją różne platformy, które oferują wykonaną pracę. Możesz je zobaczyć, wykonując proste wyszukiwanie w Google, chociaż na razie nie będziemy o nich rozmawiać. Tutaj zrozumiemy, jak to działa.

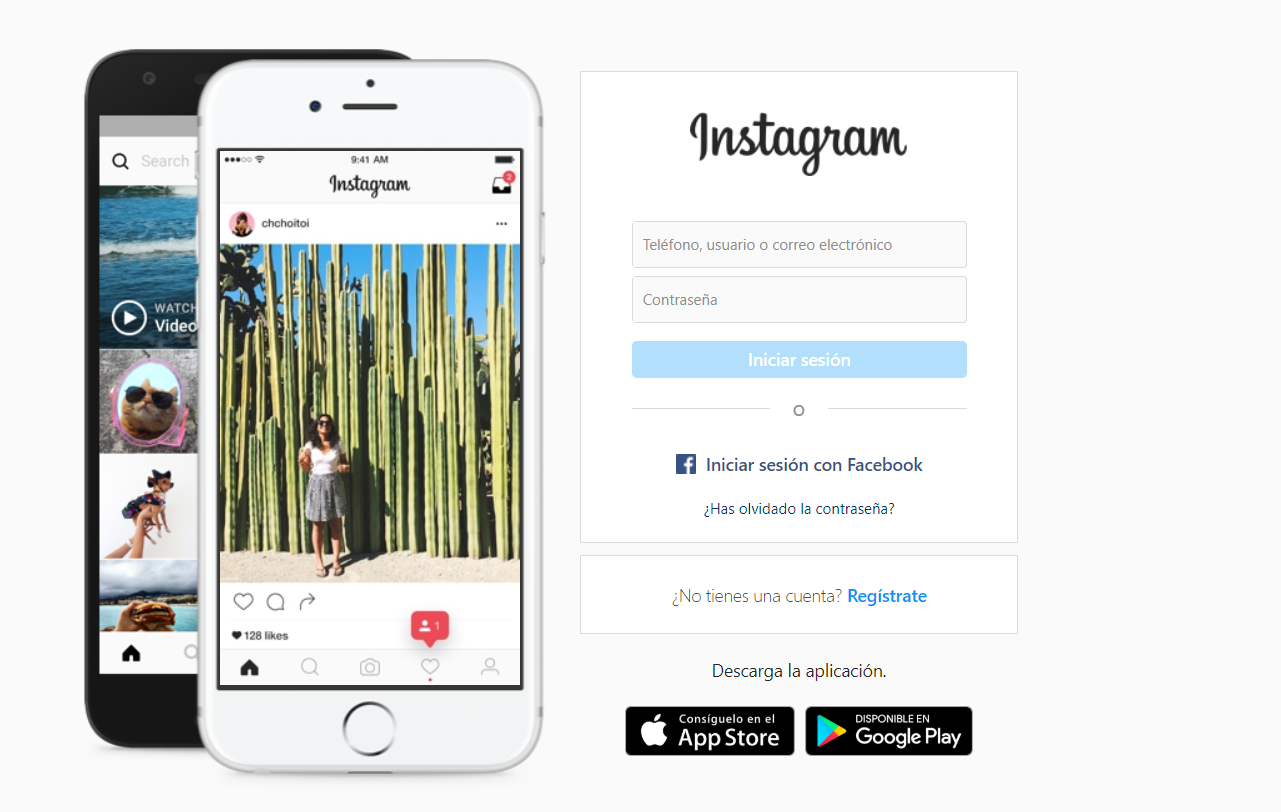

Xploitz polega na klonowaniu i/lub fałszowaniu planów logowania określonej platformy, za pomocą której przeprowadzimy atak za pomocą socjotechniki. W tym przypadku zilustrujemy to Instagramem. Chociaż rozmawialiśmy już o różnych metodach hakowania Instagrama, jeśli jesteś zainteresowany uzyskaniem informacji na ten temat, zalecamy przejrzenie tego artykułu:

Pierwszy krok: sklonuj stronę logowania na Instagramie.

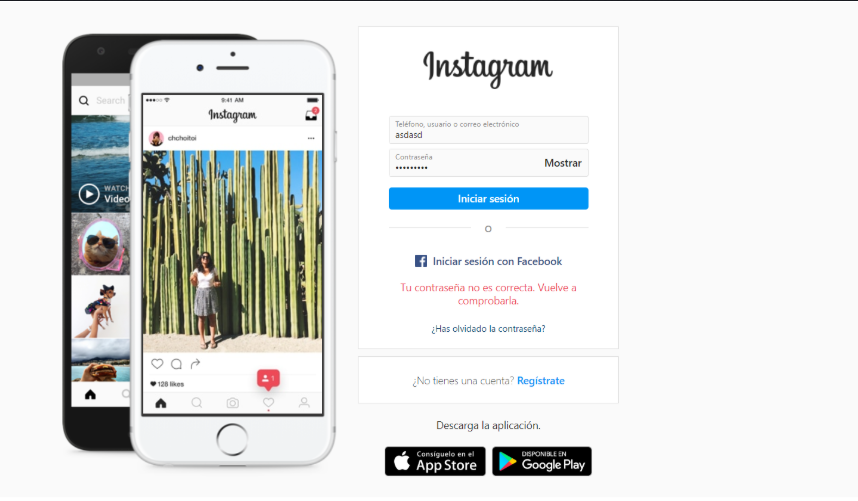

Programując, aby zrobić to w prosty sposób, możemy modyfikować sekcje „użytkownik i hasło” za pomocą modułu zmodyfikowany formularz kontaktowy. Pozostawienie sekcji użytkownika i hasła jako pól obowiązkowych i zmiana projektu tego za pomocą html i CSS. Formularz przebrany za login, pozwoli, że gdy osoba wpisze dane uwierzytelniające i kliknie na Login, formularz ten natychmiast prześle nam dane wpisane w tych dwóch polach. Zamiast napotkać informację „Twoja wiadomość została wysłana”, ofiara znalazłaby tę wiadomość wprowadzone dane są nieprawidłowe. Następnie fałszywa strona powinna automatycznie przekierować na oryginalną stronę logowania do PRAWDZIWEGO Instagrama. W ten sposób ofiara nigdy nie zda sobie sprawy z tego, co się właśnie stało i że właśnie dobrowolnie przesłała swoje dane za pośrednictwem pełnoprawnego Xploitz.

Istnieją różne metody dające ten sam rezultat, w tym przypadku, aby wyjaśnić to w zrozumiały i prosty sposób dla większości początkujących, chciałem to wyjaśnić za pomocą zmodyfikowanego Formularza Kontaktowego, który dałby nam zrozumienie zastosowania, którego szukamy. Chociaż możemy to zrobić na tysiąc różnych sposobów.

Jak sklonować łatwą witrynę internetową.

Jest program, HTTrack , to KLONUJ dokładnie strony internetowe, które na nim umieściliśmy, więc posłuży to do sklonowania sieci w celu podszywania się pod HTML i CSS. Po prostu sklonowalibyśmy płaszczyznę logowania, a resztę odrzucilibyśmy. W tym przypadku musielibyśmy zmodyfikować linki docelowe oryginalnej strony, aby zachować tylko żądaną stronę, a następnie wprowadzić funkcjonalność zmodyfikowanego formularza do sekcji Użytkownik, hasło i Login. Gotowe, mamy żądaną stronę, będziemy musieli ją tylko załadować do domeny internetowej. Jeśli to możliwe, domena, która jest powiązana z nazwą „Instagram”.

Wysyłanie mieszkania i inżynierii społecznej

Po przygotowaniu Xploitz przechodzimy do najciekawszej i najbardziej twórczej części.

Jeśli znamy ofiarę z pierwszej ręki, znacznie łatwiej jest zastosować socjotechnikę, aby ją pokonać. Potrzebujesz, aby osoba wprowadziła swoje poświadczenia na tej stronie, więc będziesz musiał ją w jakiś sposób uzyskać.

Najczęściej używanymi metodami są e-mail lub kontakt za pośrednictwem sieci społecznościowych. Chociaż pocztą jest to zwykle znacznie bardziej skuteczne.

Zmodyfikowane konta e-mail.

Aby uczynić ją jak najbardziej wiarygodną, po sfałszowaniu strony na Instagramie ci, którzy tworzą Xploitz, muszą użyć wiarygodnego adresu e-mail, na przykład support-instagram@gmail.com lub innego podobnego adresu e-mail, który mogą utworzyć, aby wysłać żądaną stronę . Jeśli kupisz domenę internetową, taką jak „instagramssupport.com” lub podobną, adres e-mail będzie znacznie bardziej wiarygodny niż gmail.com, w ten sposób będziemy mogli używać kont e-mail, takich jak „no-reply@instagramssupport.com”, które znacznie większa wiarygodność poczty.

Jakiś czas temu otrzymałem próbę Xploitz lub Pishing, którą piszę w poniższym artykule, pomoże ci je zidentyfikować.

Po utworzeniu konta e-mail możesz po prostu wysłać wiadomość e-mail do osoby, do której adresowany jest Xploitz, z uderzającym tytułem, takim jak:

Na Twoim koncie wykryto nieautoryzowane logowanie.

Jak w tym przykładzie:

Następnie w treści listu:

W wiadomości e-mail odnośny link jest wprowadzany za pomocą znaku „tekst kotwicy”. To jest pisanie https://www.instagram.com/ ale zmień adres, na który Cię wysyła. W takim przypadku, jeśli wpiszesz ten link, przeniesie Cię on w inne miejsce. Osoba pomyśli, że są wysyłane do docelowego adresu URL, ale są wysyłane do XPLOITZ.

Na tym obrazku Xploitz, o którym mowa, jest niskiej jakości, jeśli masz informacje o ofierze, będzie on kierowany na język używany przez tę osobę i zostanie spersonalizowany w bardziej kreatywny sposób. Nawet dołączanie obrazów, które można skopiować z wiadomości e-mail otrzymanych z instagramu, aby wyglądały bardziej realistycznie.

Uzupełniony inżynierią społeczną

Aby uruchomić xploitz i drastycznie zwiększyć jego wyniki, hakerzy wykorzystują socjotechnikę, aby uzyskać informacje o ofierze.

Pozwoli to hakerowi dostosować wiadomość e-mail w znacznie bardziej realistyczny sposób lub znaleźć inne „słabe punkty”, które sprawiają, że Xploitz działa. Jeśli chcesz dowiedzieć się więcej o tym, jak stosują socjotechnikę do hakowania.

I tak łatwo możesz wpaść w Xploitz i zostać skradzionym tożsamością.

Jeśli uznasz to za interesujące, będziemy wdzięczni za udostępnienie informacji, aby dotrzeć do większej liczby osób. Z drugiej strony, jeśli chcesz wiedzieć, czy Twoje dane krążą w Internecie, ponieważ zostałeś zhakowany, polecam zapoznanie się z tym artykułem.