Czy można hakować ludzi? Inżynieria społeczna

El Sztuka inżynierii społecznej y jak zhakować ludzi

Brzmi szokująco, a nagłówek jest dość agresywny, ale ... nie mniej prawdziwy.

Czy można hakować ludzi? włamać się do osoby?

Nie, nie mówimy o hakowaniu kont lub komputera poprzez wszczepianie skomplikowanych kodów. Rozmawiamy o Hack su sposób myślenia, złamać mu głowę, włamać się do człowieka

Cóż, gdyby nie było, nie pisałbym tego, więc weźmy to pytanie za pewnik i przejdźmy do sedna. Poniżej poznasz kilka metod, które Ci pomogą chronią cię przed inżynierią społecznąlub zaimplementuj go w celu niewłaściwego użycia. W zależności od tego, po której stronie jesteś.

Rozważmy kilka punktów. Prawdą jest, że obecnie istnieje wiele rozwiązań zabezpieczających, antywirusowych, antywirusowych, blokujących i innych, które pomogą nam poruszać się po trochę bezpieczeństwa w sieci powtarzam „coś”.

A teraz przestańmy na chwilę być dziecinnymi i nazywajmy rzeczy po imieniu.

Granica, która oddziela doświadczonego hakera lub oszusta od twoich danych uwierzytelniających, jest naprawdę niewielka i bez względu na to, ile metod bezpieczeństwa wdrożysz, jedyną, która może cię chronić, jesteś ty.

Program antywirusowy na niewiele się przyda, jeśli zostaniesz oszukany przy użyciu inżynierii społecznej.

online Εδώ θα βρείτε τα καλύτερα αδειοδοτημενα καζινο ελλαδα. Απολαύστε μια μεγάλη ποικιλία παιχνιδιών, απαράμιλλη ασφάλεια και γεναιόδωρα μπόόνους - παα αποητεια και γεναιόδωρα μπενό θ αποητεια.

Inżynieria społeczna do atakowania firm.

W przypadku chęci zaatakowania firmy haker zbadałby zarówno firmę, jak i osoby w niej pracujące, aby przeprowadzić dogłębne dochodzenie, które dostarczy im informacji potrzebnych do realizacji ich planu.

Atak o takiej skali może zająć dużo czasu, a wszystkie informacje nigdy nie zostaną poproszone naraz, jest to raczej kompilacja krok po kroku. Można to zrobić różnymi metodami, poprzez rozmowy telefoniczne, e-maile, skargi, problemy techniczne itp.

Haker może przedstawić się jako ciekawska osoba lub osoba zainteresowana firmą, może podszyć się pod inną osobę za pomocą prostej kradzieży tożsamości lub może próbować ślepo przejrzeć Twoją skrzynkę pocztową. Może udawać, że chce z tobą współpracować, aby uzyskać informacje o interesujących go miejscach, a następnie przeprowadzić niestandardowy atak.

Jak uzyskać informacje kontaktowe.

Bardzo łatwo jest uzyskać dane kontaktowe firmy, jeśli nie są one od razu wyświetlane na jej stronie internetowej.

Znajdź e-maile ze stron internetowych.

z Hunter.io Będziesz mieć dostęp do adresów e-mail, które są związane z firmą (poprzez domenę internetową), a tam znajdziesz najsłabszy link lub dział firmy, do którego dostęp najbardziej Cię interesuje.

Znajdź numery telefonów

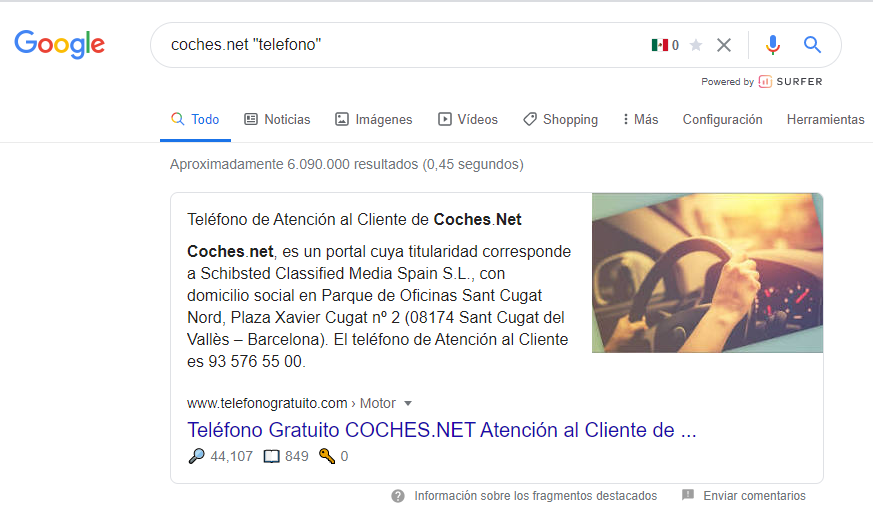

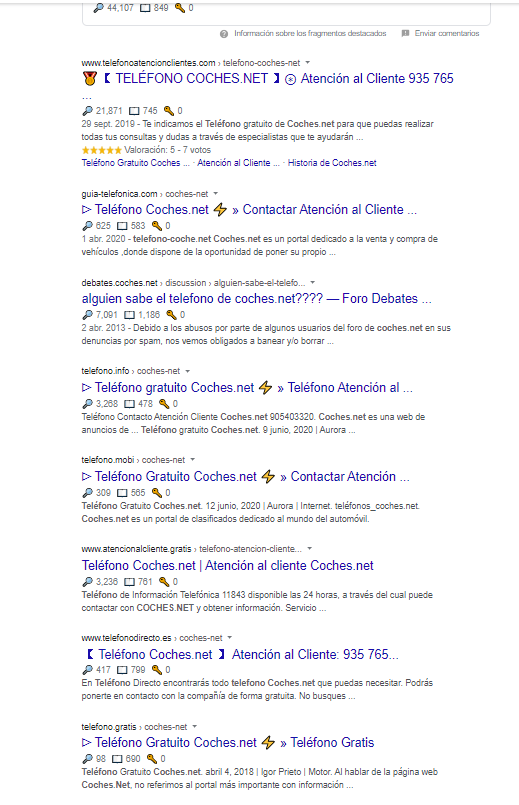

Telefony też nie są trudne do znalezienia, zakładając, że strona internetowa nie podaje numeru telefonu z własnej ręki, jedną z metod jest zmuszenie Google do podania nam informacji za pomocą cudzysłowów („”)

Zmusi to Google do przeszukiwania wszystkich stron internetowych, w tym Facebooka. Podaje wyniki z dowolnego miejsca, o którym mówi się o telefonie dla tej firmy.

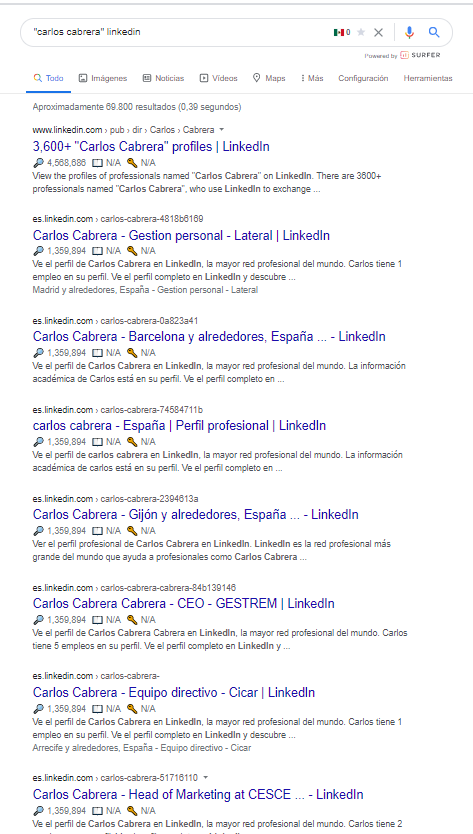

O tym niewiele powiem, mamy facebook, instagram, Linkedin ... należy zaznaczyć, że skoro firma posiada Linkedin to mogą znaleźć kluczową osobę, dla której spróbują ćwiczyć Inżynieria społeczna.

Inżynieria społeczna dla użytkowników.

Cóż, na początek postawimy się w następującej sytuacji, ponieważ będzie ona nieco bardziej złożona i wspólnie podejmiemy i rozwiążemy problem.

Haker odkrył, że "Carlos Cabrera" (FICTITIOUS Person) ma interesującą go kwotę pieniędzy w paypal i poprzez socjotechnikę chce uzyskać dane uwierzytelniające jego konto PayPal.

Jakie informacje o Carlos Cabrera (OSOBIE FAKTOWEJ) są dostępne w Internecie?

Zacznijmy od twoich sieci społecznościowych.

Haker może znaleźć Twojego Facebooka za pomocą cytatów w wyszukiwarce Google: „Carlos Cabrera” Facebook. Lub szukaj go bezpośrednio na Facebooku.

Jak widać, Google daje nam wiele wyników z różnymi profilami. Wystarczy znaleźć Carlosa i zobaczyć prywatność, którą ma w swoim profilu, aby wydobyć informacje, które mogą mu się przydać.

Jeśli nie znajdziesz przydatnych informacji, możesz zrobić to samo na Instagramie lub LinkedIn.

Haker przeszuka wszystkie informacje dotyczące do tego Carlosa w dowolnej sieci społecznościowej, ponieważ jest to informacja otwarta i do użytku publicznego. (Dzięki temu możesz zobaczyć, jak łatwo jest znaleźć dane osobowe w Internecie i dlaczego nie musisz PODAĆ SWOICH INFORMACJI W INTERNECIE)

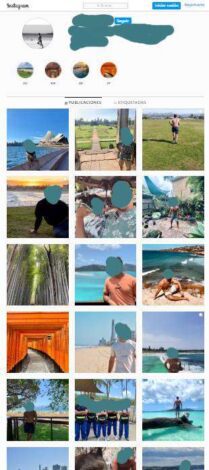

Mając swoje sieci społecznościowe, będzie szukał rzeczy, które mogą go zainteresować, aby znaleźć konto PayPal Carlosa. Na przykład na Instagramie widać, że Carlos uwielbia robić zdjęcia.

I TY DOSTARCZASZ DUŻO O TYM INFORMACJI.

(Nie bądź głupi i bądź świadomy tego, czym jest sieć społecznościowa)

Przeanalizujemy Carlosa.

- Pochodzi z Barcelony.

- Lubi podróżować.

- Lubi uprawiać sport.

- Ma styl ubioru X.

Zobaczmy, Carlos byłby IDEALNY do promowania pięknego fikcyjnego produktu „Voyage vox”. Możesz „dać” jeden na Instagram, aby przesyłać z nią zdjęcia. Uhm. Przeanalizujmy więcej.

Carlos byłby również IDEALNY do promowania marki sklep odzieżowy (fikcyjny)

Carlos również byłby IDEALNY do promowania wyposażenie siłowni (POWIEŚCIOWY)

OK, są 3 możliwe wejścia do Carlosa.

Który z trzech?

Będziemy nadal zakładać, że haker wybiera ten z Sali.

Haker tworzy konto na Instagramie ze zdjęciami produktów do ćwiczeń marki X i podszywa się pod swoją tożsamość. Uzupełnij swój profil linkiem do swojej strony internetowej, a zostanie utworzony adres e-mail z nazwą strony internetowej, jeśli strona internetowa to „gimnasioypesas.com”, to e-mail będzie gimnasioypesas.publicidad@gmail.com (lub jakakolwiek inna podróbka będzie wiarygodna )

Ok, haker może skontaktować się z Carlosem na Instagramie, okazując zainteresowanie promowaniem swoich produktów na swoim koncie, uzyskując dobrą zachętę. Prosi Carlosa o adres e-mail i numer telefonu, aby się z nim skontaktować, i chętnie mu je podaje.

Carlos, mając pocztę i telefon, ma to na surowo.

Sprawdź pocztę PayPal

Haker może wejść na Paypal.com i spróbować zarejestrować konto PayPal za pomocą adresu e-mail, który wysłał mu Carlos. W przypadku, gdy konto nie może zostać utworzone, ponieważ ten adres e-mail JEST ZAREJESTROWANY, haker znalazłby adres EMAIL TWOJEGO PAYPAL.

Możesz więc na kilka sposobów uzyskać hasło w Inżynierii.

Jeden ze sposobów, z PayPal Xploitz bezpośrednio na Twój adres e-mail. 99% Skuteczność dzięki informacjom uzyskanym od Carlosa.

Jeśli nie wiesz, czym jest Xploitz, zapoznaj się z następującym artykułem.

Jak możesz być ubezpieczony w 100%?

Aby móc stworzyć Xploitz, który działa w 100% haker mógł zadzwonić bezpośrednio na telefon Carlosa iw ten sposób zweryfikować jego dane podczas rozmowy. W tym celu konieczne byłoby zebranie bardziej interesujących danych o Carlosie, takich jak jego adres pocztowy. Następnie za pomocą fałszywego połączenia PayPal możesz zostać oszukany:

„Cześć Carlos, jestem Antonio, z PayPal”.

„Otrzymaliśmy prośbę o transakcję na Twoją korzyść na dość wysoką kwotę z adresu e-mail, który nie należy do Twoich wspólnych kontaktów, zgodnie z naszymi przepisami musimy zweryfikować niektóre informacje, abyś mógł cieszyć się swoimi pieniędzmi”.

„Aby przeprowadzić transakcję, będziemy musieli zweryfikować pewne informacje”.

Weryfikuje adres e-mail, numer telefonu, adres pocztowy, prosi go o podanie ostatnich 4 cyfr konta bankowego połączonego z PayPal. Jeśli którekolwiek z tych danych, takie jak adres pocztowy, nie zgadzają się z tym, co mówi Carlos, haker może zapytać, jaki jest właściwy adres, aby go zmodyfikować i zachować wiarygodność.

Wszystko inne może działać, to tylko przykładowy tekst.

Na wypadek, gdyby Carlos uwierzył w telefon. Haker wykonał zadanie, na tym poziomie Carlos nie jest w stanie zdać sobie sprawy, co się z nim stanie.

Wszystkie te informacje skradzione za pomocą inżynierii społecznej i technik psychologicznych mogą zostać użyte do personalizacji Xploitz Pishing lub poczty. Zapisując nawet ostatnie 4 cyfry ze swojego konta bankowego kwotę, którą otrzymasz od „Nieznanego Płatnika” oraz wszystkie dodatkowe informacje, które sprawią, że Pishing zadziała.

Haker utworzy wiadomość e-mail i poprosi Carlosa o wejście na jego konto PayPal za pośrednictwem łącza PayPal (FALSE), na przykład www.paypal.com/log-in/verify-account-two-step . Jeśli spojrzysz na ten link, wygląda to jak łącze PayPal. Jeśli wejdziesz, zaprowadzi cię to do czegoś zupełnie innego. To jest tekst kotwicy. Czy rozumiesz jego niebezpieczeństwo?

Kiedy Carlos wpisze fałszywy adres URL, przejdzie bezpośrednio do Xploitz, który wykradnie jego dane uwierzytelniające.

Co się stanie, jeśli haker nie znajdzie adresu e-mail zarejestrowanego PayPala.

Jeśli haker nie znajdzie adresu e-mail PayPal, dzięki przewadze, jaką odniósł z sieci społecznościowych i fałszywej próbie wypromowania swojej siłowni na Instagramie, haker będzie mógł wysłać mu fałszywą fakturę/katalog/umowę zawierającą Keylogger na Twoją skrzynkę e-mail.

Nie wiesz, co to jest Keylogger? W takim razie będziesz miał halucynacje z tym artykułem ...

Jak stworzyć keyloggera - Citeia.com

Konkluzja.

Ostatecznie jest to tylko strategia Inżynieria społeczna tysięcy, które istnieją, poza tym, że wynalazłem go w locie, kiedy to pisałem. Nie z tego powodu jest mniej skuteczny.

Wyobraź sobie, co może osiągnąć ktoś z doświadczeniem w inżynierii społecznej.

Musisz zrozumieć co niebezpieczne, czym jest internet oraz korzystanie z sieci społecznościowych. Konieczne jest uświadomienie sobie tego i zaprzestanie udostępniania swoich danych osobowych w dowolnym miejscu. Podejmij środki bezpieczeństwa i mieć opiekę w internecie. Google, Facebook (Instagram, Whatsapp), Microsoft, Apple itp ... Oferują dane tak, jakby to był darmowy bufet.

Albo się chronisz, albo jesteś sam w obliczu niebezpieczeństwa.

Jeśli chcesz dowiedzieć się więcej o bezpieczeństwie komputerowym i metodach hakowania, zapoznaj się z naszymi artykułami, zapisz się do naszego biuletynu lub znajdź nas na Instagramie @citeianews.

Mamy nadzieję, że artykuł był dla Ciebie pomocny i dziękujemy za udostępnienie go w celu zwiększenia świadomości.

Cześć. Potrzebuję twojej pomocy. Zapomniałem hasła do konta e-mail. A powiązany z tym numer już nie istnieje (zmieniłem numer) I była to jedyna opcja przywrócenia mojego konta. Muszę znać hasło i nie wiem jak

Jeśli nie pamiętasz, jest to dość kłopotliwe, ponieważ nie masz aktywnych metod odzyskiwania. Bądź ostrożny z kolejnymi kontami, aby nie popełnić ponownie tego samego błędu.