Vad är en Xploitz och hur man använder den.

Lär dig hur en Xploitz används för att hacka 2022

Om du vill veta vad det är och hur man använder en Xploitz du är på rätt plats.

Först och främst finns det ett par punkter att klargöra, a Exploit är inte samma sak som a Xploitz. Det första är ett datorprogram eller kommando som orsakar oväntat beteende i programvara / hårdvara. Det här datorprogrammet eller kommandot kommer att dra nytta av misslyckandet med att orsaka fel och låta dig ta del av kontrollen över det attackerade systemet. I allmänhet är det vanligtvis att få administratörsbehörighet från angriparen eller att starta cyberattacker som DoS eller DDoS, vilket vi kommer att prata om i en annan artikel.

Xploitz bygger vanligtvis på socialteknik. Därför, även om det krävs en tillräcklig nivå av programmering, har den inte samma avsikt som den tidigare.

Dessutom är det nödvändigt att klargöra att vår avsikt när vi skriver om detta är rent akademisk och att vi inte försöker uppmuntra användningen av denna metod eftersom användningen av en Xploitz det är helt olagligt.

Avsikten med den här artikeln är att du ska förstå hur det fungerar för att undvika att falla in i dessa metoder och att öka medvetenheten om hur lätt det är att bli hackad och hur lite säkerhet som erbjuds på Internet.

Det är viktigt att klargöra dessa punkter.

Vi börjar.

Vad är en Xploitz?

Som vi redan har sagt fungerar Xploitz vanligtvis för Social Engineering. Avsikten med detta är att få åtkomstdata till plattformar eller konton genom bedrägerier och därmed få offret att tillhandahålla uppgifterna frivilligt. Utan att tränga in på din enhet med komplexa koder.

Det finns olika plattformar som erbjuder jobbet gjort. Du kan se dem göra en enkel google-sökning, men för tillfället kommer vi inte att prata om dem. Här kommer vi att förstå hur det fungerar.

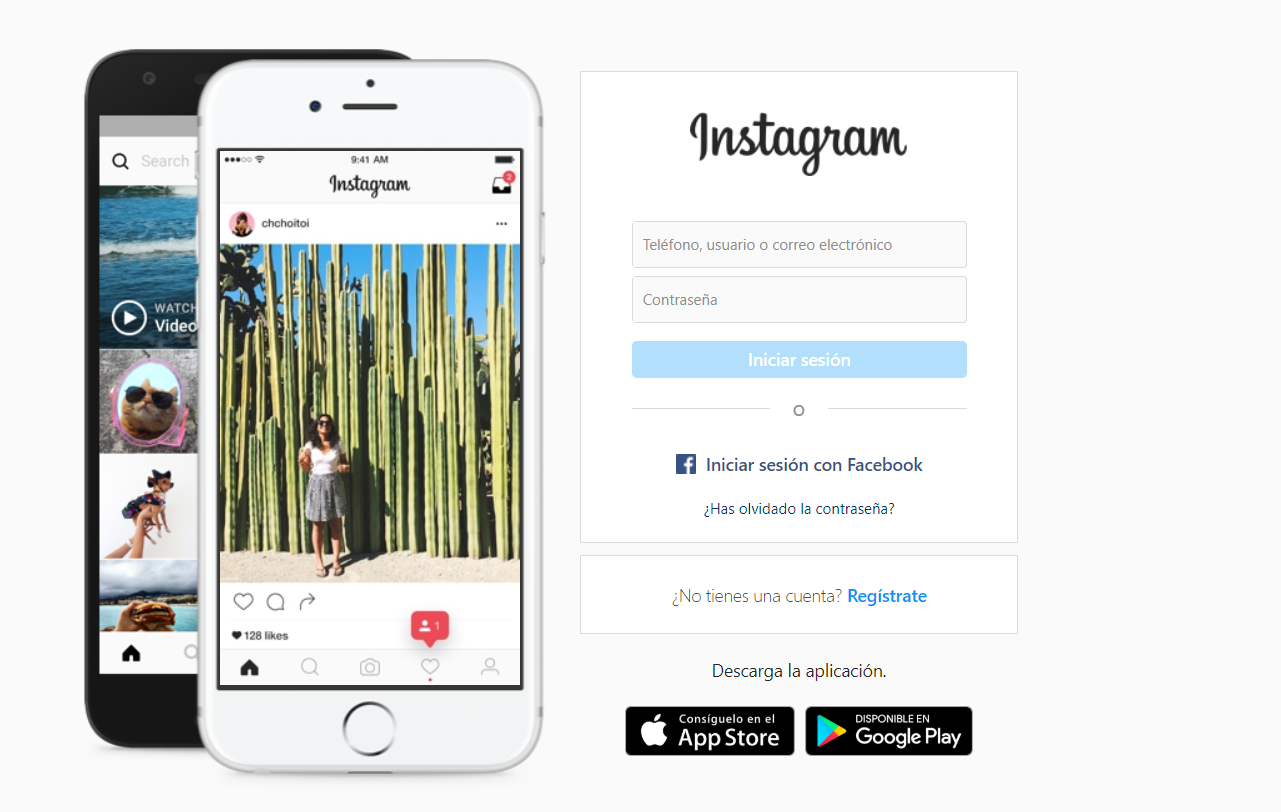

Xploitz består av att klona och/eller förfalska inloggningsplanerna för en specifik plattform med vilken vi kommer att starta attacken genom social ingenjörskonst. I det här fallet kommer vi att exemplifiera det med Instagram. Även om vi redan har pratat om olika metoder för att hacka Instagram, rekommenderar vi att du läser den här artikeln om du är intresserad av att få information om det:

Första steget: klona Instagram-inloggningssidan.

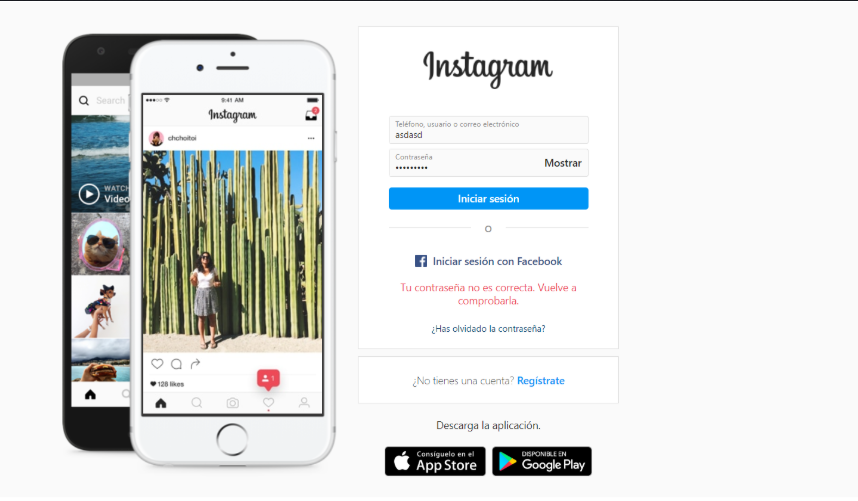

Genom att programmera, för att göra det på ett enkelt sätt kan vi ändra avsnitten "användare och lösenord" med hjälp av en modul ändrat kontaktformulär. Att lämna användar- och lösenordsavsnitten som obligatoriska fält och ändra utformningen av detta med hjälp av html och CSS. Formuläret förklädd som inloggning gör det möjligt att när personen anger inloggningsuppgifterna redan klickar på inloggning, skickar detta formulär direkt till oss de uppgifter som anges i dessa två fält. I stället för att stöta på "ditt meddelande har skickats" skulle offret stöta på meddelandet att uppgifterna som har matats in är felaktiga. Då ska den falska sidan automatiskt omdirigera till originalsidan för REAL Instagram-inloggningen. Således kommer offret aldrig att inse vad som just hände och att han bara frivilligt har lämnat in sina uppgifter via en fullfjädrad Xploitz.

Det finns olika metoder med samma resultat, i det här fallet, för att förklara det på ett förståeligt och enkelt sätt för de flesta nybörjare. Jag ville förklara det med ett modifierat kontaktformulär som skulle ge oss förståelsen för användningen vi letar efter. Även om vi kan göra det på tusen olika sätt.

Hur man klonar en enkel webbplats.

Det finns ett program, HTTrack , att KLONERA exakt de webbsidor som vi lägger på den, så detta skulle tjäna till att klona webben som imiteras i HTML och CSS. Vi skulle i princip klona inloggningsplanet och kasta resten. Här måste vi ändra destinationslänkarna på originalsidan för att bara behålla den önskade sidan och sedan introducera funktionerna för det modifierade formuläret till avsnittet Användare, lösenord och inloggning. Klar, vi har önskad sida, vi behöver bara ladda upp den till en webbdomän. Om möjligt en domän som är relaterad till namnet "Instagram".

Platt inlämning och socialteknik

När vi väl har Xploitz redo, går vi till den mest intressanta och kreativa delen.

Om vi känner offret i fråga från första hand är det mycket lättare att använda socialteknik för att få ner henne. Du behöver personen för att ange sina uppgifter på den sidan, så du måste få det till dem på något sätt.

De mest använda metoderna är via e-post eller kontakt via sociala nätverk. Även om det per post är vanligtvis mycket mer effektivt.

Modifierade e-postkonton.

För att göra det så trovärdigt som möjligt efter att ha förfalskat Instagram-sidan måste de som gör Xploitz använda ett trovärdigt e-postmeddelande, till exempel support-instagram@gmail.com eller annan liknande e-postadress som de kan skapa för att skicka önskad sida . Om du förvärvar en webbdomän som "instagramssupport.com" eller liknande, kommer e-postadressen att vara mycket mer trovärdig än en gmail.com, på detta sätt kan vi använda e-postkonton som "no-reply@instagramssupport.com" som skulle ge mycket mer trovärdighet för posten.

För en tid sedan fick jag ett Xploitz- eller Pishing-försök som jag skriver i följande artikel, det hjälper dig att identifiera dem.

När du väl har skapat e-postkontot kan du helt enkelt skicka ett e-postmeddelande till den person till vilken Xploitz adresseras med en slående titel som:

Obehörig inloggning har upptäckts på ditt konto.

Som i det här exemplet:

Sedan i mejltexten, följande:

Länken i fråga anges i e-postmeddelandet med hjälp av en "ankartext". Detta är att skriva https://www.instagram.com/ men ändra adressen dit den skickar dig. I det här fallet, om du anger den länken, skickar den dig till en annan plats. Personen tror att de skickas till mål-URL, men de skickas till en XPLOITZ.

I den här bilden är Xploitz i fråga av låg kvalitet, om du har information om offret kommer den att riktas till det språk som används av den här personen och kommer att anpassas på ett mer kreativt sätt. Även inklusive bilder som kan kopieras från e-postmeddelanden som tas emot från instagram för att se mer realistiska ut.

Kompletterat med socialteknik

För att lansera xploitz och drastiskt öka dess resultat använder hackare social ingenjörskonst för att få information om offret.

Detta kommer att tillåta hackaren att personifiera e-postmeddelandet på ett mycket mer realistiskt sätt eller hitta andra "svaga punkter" som får Xploitz att fungera. Om du vill lära dig mer om hur de tillämpar social ingenjörskonst för att hacka.

Och det är precis så lätt du kan hamna i en Xploitz och drabbas av identitetsstöld.

Om du tyckte det var intressant så uppskattar vi att du delar med dig av informationen för att nå fler människor. Å andra sidan, om du vill veta om din data rullar på internet för att du har blivit hackad rekommenderar jag att du granskar det i den här artikeln.