Was ist ein Xploitz und wie benutzt man es?

Erfahren Sie im Jahr 2022, wie ein Xploitz zum Hacken verwendet wird

Wenn Sie wissen möchten, was es ist und wie man a verwendet Xploitz Sie sind am richtigen Ort.

Zunächst sind einige Punkte zu klären: a Ausnutzen ist nicht dasselbe wie ein Xploitz. Das erste ist ein Computerprogramm oder ein Befehl, der ein unerwartetes Verhalten in Software / Hardware verursacht. Dieses Computerprogramm oder dieser Befehl nutzt einen Fehler, um Fehler zu verursachen, und ermöglicht es Ihnen, die Kontrolle über das angegriffene System zu übernehmen. Im Allgemeinen geht es darum, Administratorrechte vom Angreifer zu erhalten oder Cyberangriffe wie DoS oder DDoS zu starten, über die wir in einem anderen Artikel sprechen werden.

Der Xploitz basiert normalerweise auf Social Engineering. Selbst wenn ein angemessenes Programmierniveau erforderlich ist, hat es daher nicht die gleiche Absicht wie das vorherige.

Darüber hinaus muss klargestellt werden, dass unsere Absicht, wenn wir darüber schreiben, rein akademisch ist und dass wir nicht versuchen, die Anwendung dieser Praxis seit der Verwendung von a zu fördern Xploitz es ist völlig illegal.

Ziel dieses Artikels ist es, Ihnen zu verdeutlichen, wie Sie verhindern können, auf diese Methoden hereinzufallen, und das Bewusstsein dafür zu schärfen, wie leicht es ist, gehackt zu werden, und wie wenig Sicherheit das Internet bietet.

Es ist wichtig, diese Punkte zu klären.

Wir fangen an

Was ist ein Xploitz?

Wie bereits erwähnt, arbeitet der Xploitz normalerweise für Social Engineering. Ziel ist es, durch Täuschung Zugangsdaten zu Plattformen oder Konten zu erhalten und so das Opfer dazu zu bringen, die Daten freiwillig zur Verfügung zu stellen. Ohne mit komplexen Codes in Ihr Gerät einzudringen.

Es gibt verschiedene Plattformen, die die geleistete Arbeit anbieten. Sie können sehen, wie sie eine einfache Google-Suche durchführen, obwohl wir im Moment nicht über sie sprechen werden. Hier werden wir verstehen, wie es funktioniert.

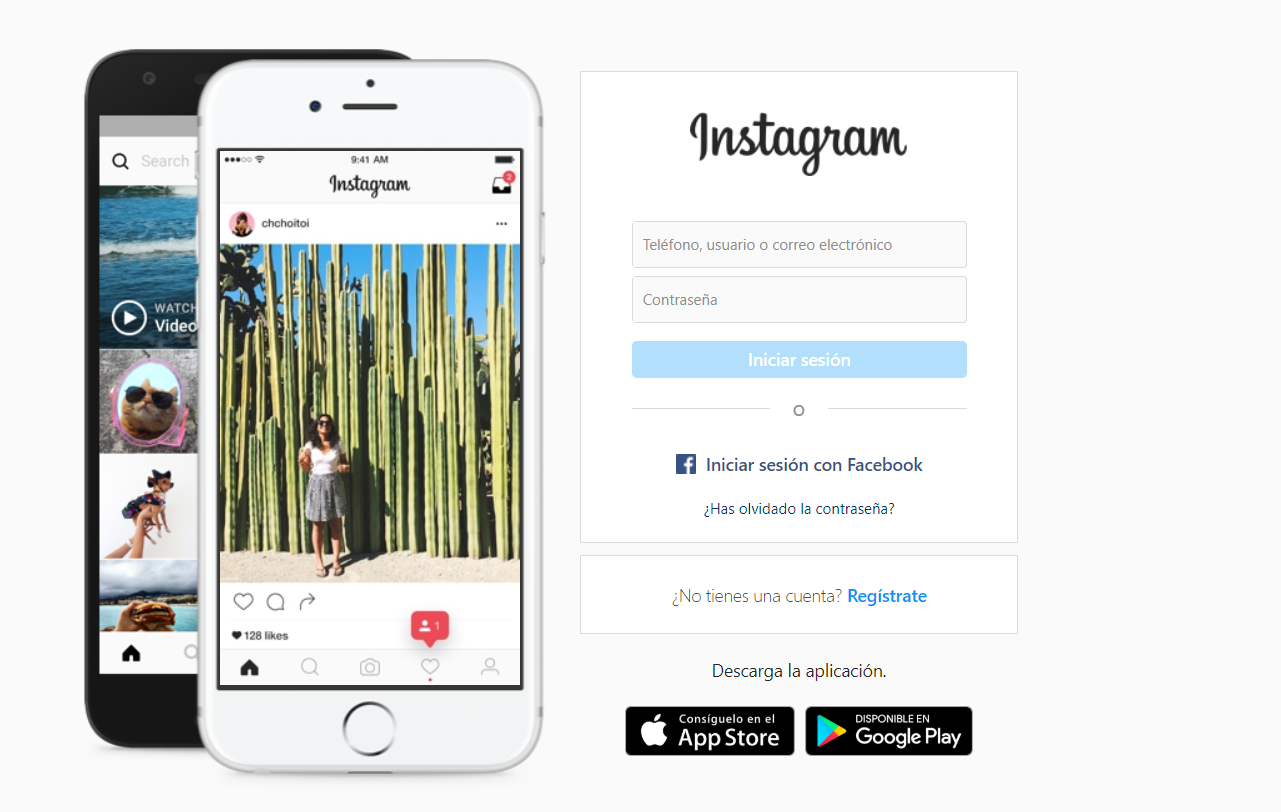

Der Xploitz besteht darin, die Anmeldepläne einer bestimmten Plattform zu klonen und/oder zu fälschen, mit der wir den Angriff durch Social Engineering starten. In diesem Fall werden wir es mit Instagram veranschaulichen. Obwohl wir bereits über verschiedene Methoden zum Hacken von Instagram gesprochen haben, empfehlen wir Ihnen, diesen Artikel zu lesen, wenn Sie daran interessiert sind, Informationen darüber zu erhalten:

Erster Schritt: Klonen Sie die Instagram-Anmeldeseite.

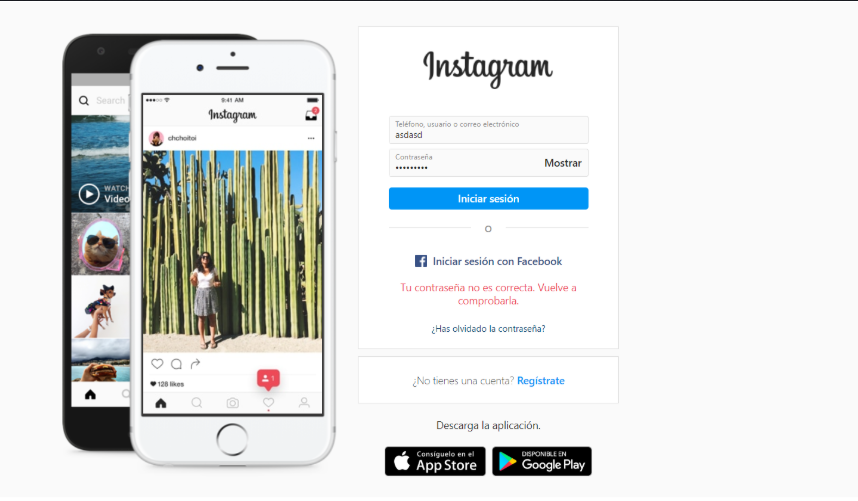

Durch Programmieren können wir auf einfache Weise die Abschnitte "Benutzer und Passwort" mithilfe eines Moduls ändern modifiziertes Kontaktformular. Belassen Sie die Benutzer- und Kennwortabschnitte als Pflichtfelder und ändern Sie das Design mithilfe von HTML und CSS. Das als Anmeldung getarnte Formular ermöglicht, dass dieses Formular die in diese beiden Felder eingegebenen Daten sofort sendet, wenn die Person die Anmeldeinformationen eingibt und auf Anmelden klickt. Anstatt auf "Ihre Nachricht wurde gesendet" zu stoßen, würde das Opfer auf die Nachricht stoßen, dass Die eingegebenen Daten sind falsch. Dann sollte die falsche Seite automatisch zur Originalseite des REAL Instagram-Logins umleiten. Auf diese Weise wird das Opfer nie erkennen, was gerade passiert ist und dass er seine Daten freiwillig über einen vollwertigen Xploitz gesendet hat.

Es gibt verschiedene Methoden mit dem gleichen Ergebnis, in diesem Fall, um es für die meisten Anfänger auf verständliche und einfache Weise zu erklären. Ich wollte es mit einem modifizierten Kontaktformular erklären, das uns das Verständnis für die Verwendung gibt, nach der wir suchen. Obwohl wir es auf tausend verschiedene Arten tun können.

So klonen Sie eine einfache Website.

Es gibt ein Programm, HTTrack , KLONEN Sie genau die Webseiten, die wir eingefügt haben. Dies würde also dazu dienen, das Web, das Sie imitieren möchten, in HTML und CSS zu klonen. Wir würden im Grunde die Anmeldeebene klonen und den Rest verwerfen. Hier müssten wir die Ziellinks der Originalseite ändern, um nur auf der gewünschten Seite zu bleiben, und dann die Funktionalität des geänderten Formulars in den Abschnitten Benutzer, Passwort und Anmeldung einführen. Fertig, wir haben die gewünschte Seite, wir müssen sie nur auf eine Web-Domain hochladen. Wenn möglich, eine Domain, die mit dem Namen "Instagram" zusammenhängt.

Flat Submission und Social Engineering

Sobald wir den Xploitz fertig haben, gehen wir zum interessantesten und kreativsten Teil.

Wenn wir das betreffende Opfer aus erster Hand kennen, ist es viel einfacher, Social Engineering einzusetzen, um es zu Fall zu bringen. Sie benötigen die Person, um ihre Anmeldeinformationen auf dieser Seite einzugeben, damit Sie sie auf irgendeine Weise erhalten.

Die am häufigsten verwendeten Methoden sind per E-Mail oder Kontakt über soziale Netzwerke. Obwohl per Post ist es in der Regel viel effektiver.

Geänderte E-Mail-Konten.

Um es so glaubwürdig wie möglich zu machen, müssen diejenigen, die Xploitz erstellen, nach der Fälschung der Instagram-Seite eine glaubwürdige E-Mail-Adresse verwenden, z. B. support-instagram@gmail.com oder eine andere ähnliche E-Mail-Adresse, die sie zum Senden der gewünschten Seite erstellen können . Wenn Sie eine Webdomain wie "instagramssupport.com" oder ähnliches erwerben, ist die E-Mail-Adresse viel glaubwürdiger als die von gmail.com. Auf diese Weise könnten wir E-Mail-Konten wie "no-reply@instagramssupport.com" verwenden, die dies geben würden viel mehr Glaubwürdigkeit für die Mail.

Vor einiger Zeit habe ich einen Xploitz- oder Pishing-Versuch erhalten, den ich im folgenden Artikel schreibe. Er hilft Ihnen dabei, sie zu identifizieren.

Sobald Sie das E-Mail-Konto erstellt haben, können Sie einfach eine E-Mail an die Person senden, an die der Xploitz mit einem auffälligen Titel gerichtet ist, z.

In Ihrem Konto wurde eine nicht autorisierte Anmeldung festgestellt.

Wie in diesem Beispiel:

Dann im Text der Mail Folgendes:

Der betreffende Link wird in die E-Mail mittels eines "Anker-Text". Das schreibt https://www.instagram.com/ Ändern Sie jedoch die Adresse, an die Sie gesendet werden. Wenn Sie diesen Link eingeben, werden Sie in diesem Fall an einen anderen Ort weitergeleitet. Die Person wird denken, dass sie an die Ziel-URL gesendet wird, aber sie wird an eine XPLOITZ gesendet.

In diesem Bild ist der betreffende Xploitz von geringer Qualität. Wenn Sie Informationen über das Opfer haben, werden diese an die von dieser Person verwendete Sprache weitergeleitet und auf kreativere Weise personalisiert. Sogar Bilder, die aus E-Mails kopiert werden können, die von Instagram empfangen wurden, um realistischer zu wirken.

Ergänzt mit Social Engineering

Um xploitz zu starten und seine Ergebnisse drastisch zu steigern, nutzen Hacker Social Engineering, um an Informationen über das Opfer zu gelangen.

Dadurch kann der Hacker die E-Mail viel realistischer personalisieren oder andere „Schwachstellen“ finden, die Xploitz zum Funktionieren bringen. Wenn Sie mehr darüber erfahren möchten, wie sie Social Engineering zum Hacken einsetzen.

Und so einfach können Sie in einen Xploitz fallen und Identitätsdiebstahl erleiden.

Wenn Sie es interessant fanden, freuen wir uns, wenn Sie die Informationen weitergeben, um mehr Menschen zu erreichen. Wenn Sie andererseits wissen möchten, ob Ihre Daten im Internet verbreitet werden, weil Sie gehackt wurden, empfehle ich Ihnen, dies in diesem Artikel zu überprüfen.