Ist es möglich, Menschen zu hacken? soziale Entwicklung

El Kunst des Social Engineering y wie man Menschen hackt

Es klingt schockierend und die Überschrift ist ziemlich aggressiv, aber ... nicht weniger wahr.

Ist es möglich, Menschen zu hacken? eine Person hacken?

Nein, es geht hier nicht darum, Ihre Konten oder Ihren Computer durch das Einschleusen komplexer Codes zu hacken. Es handelt sich dabei um Hack su Denkweise, hacke ihm den Kopf, einen Menschen hacken

Wenn es nicht so wäre, würde ich das nicht schreiben, also nehmen wir die Frage als selbstverständlich und kommen auf den Punkt. Im Folgenden lernen Sie einige Methoden kennen, die Ihnen helfen werden Schützen Sie sich vor Social Engineeringoder implementieren Sie es, um es zu missbrauchen. Je nachdem auf welcher Seite Sie stehen.

Lassen Sie uns ein paar Punkte klären. Es ist wahr, dass es derzeit viele Sicherheitslösungen, Antiviren-, Anti-Malware-, Blocker- und andere Lösungen gibt, mit denen wir navigieren können etwas Sicherheit im Netz wiederhole ich "etwas".

Lassen Sie uns jetzt für einen Moment aufhören, kindisch zu sein, und die Dinge beim Namen nennen.

Die Grenze, die einen erfahrenen Hacker oder Betrüger von Ihren Anmeldeinformationen trennt, ist sehr gering, und ganz gleich, wie viele Sicherheitsmethoden Sie implementieren, der Einzige, der Sie schützen kann, sind Sie selbst.

Ein Antivirenprogramm ist für Sie von geringem Nutzen, wenn Sie mit Social Engineering betrogen werden.

Online Εδώ θα βρείτε τα καλύτερα Das ist nicht der Fall. Απολαύστε μια μεγάλη ποικιλία παιχνιδιών, απαράμιλλη ασφάλεια και γποη &η &geldgra & gr; B.

Social Engineering, um Unternehmen anzugreifen.

Wenn ein Hacker ein Unternehmen angreifen möchte, würde er sowohl das Unternehmen als auch die Menschen darin untersuchen, um eine eingehende Untersuchung durchzuführen, die ihm Informationen zur Umsetzung seines Plans liefert.

Ein Angriff dieser Größenordnung kann lange dauern und alle Informationen werden niemals auf einmal angefordert. Es handelt sich eher um eine schrittweise Zusammenstellung. Dies kann mit verschiedenen Methoden geschehen, durch Telefonanrufe, E-Mails, Beschwerden, technische Probleme usw.

Ein Hacker kann sich als neugieriger Mensch oder Interessent für das Unternehmen ausgeben, er kann sich mit einem einfachen Identitätsdiebstahl als eine andere Person ausgeben oder er kann versuchen, blind Ihr E-Mail-Postfach zu durchsuchen. Es kann so tun, als ob es mit Ihnen zusammenarbeiten möchte, um Informationen über seine Interessenpunkte zu erhalten, und dann einen benutzerdefinierten Angriff starten.

So erhalten Sie Kontaktinformationen.

Es ist sehr einfach, Kontaktinformationen für ein Unternehmen zu erhalten, wenn diese nicht sofort auf ihrer Website angezeigt werden.

Finden Sie E-Mails von Websites.

Mit Hunter.io Sie haben Zugriff auf die E-Mail-Adressen, die sich auf das Unternehmen beziehen (über eine Webdomain), und dort finden Sie das schwächste Glied oder die Abteilung des Unternehmens, über die Sie am meisten interessiert sind.

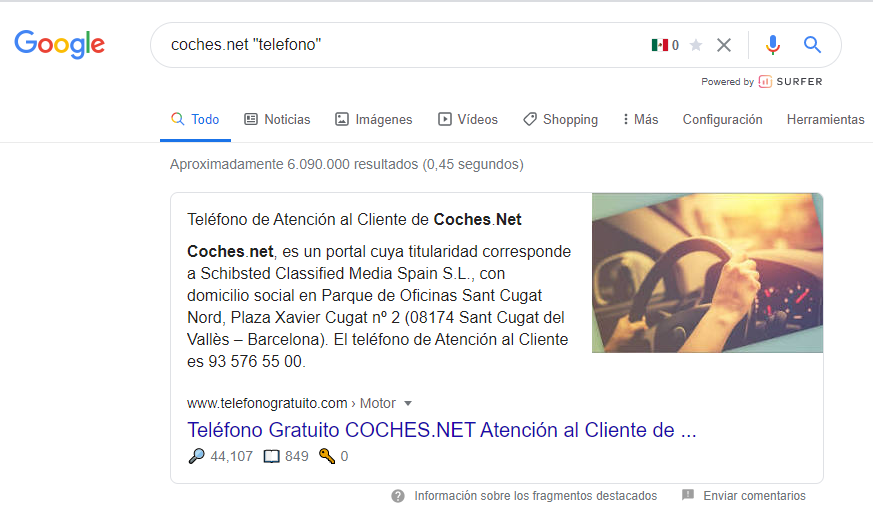

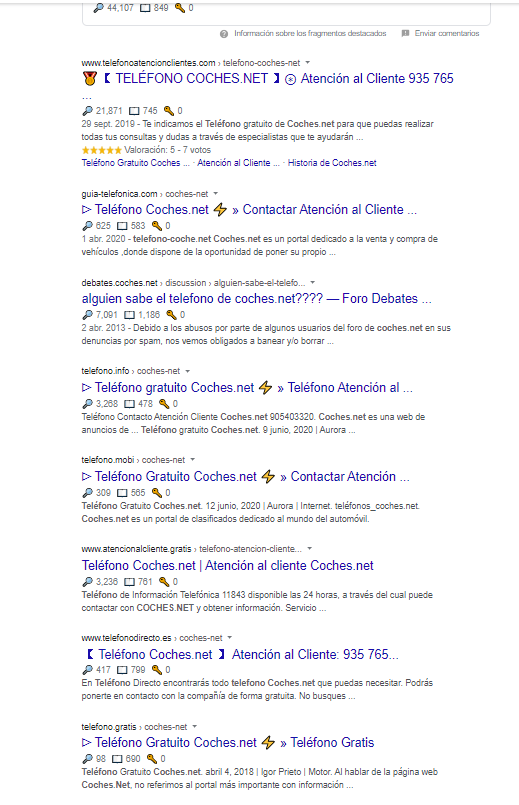

Finden Sie Telefonnummern

Telefone sind auch nicht schwer zu finden, vorausgesetzt, die Webseite bietet nicht die Telefonnummer ihrer eigenen Hand. Eine der Methoden besteht darin, Google zu zwingen, uns die Verwendung von Anführungszeichen ("") mitzuteilen.

Dadurch wird Google gezwungen, alle Webseiten einschließlich Facebook zu durchsuchen. Sie erhalten die Ergebnisse von jedem Ort aus, über den über das Telefon für dieses Unternehmen gesprochen wird.

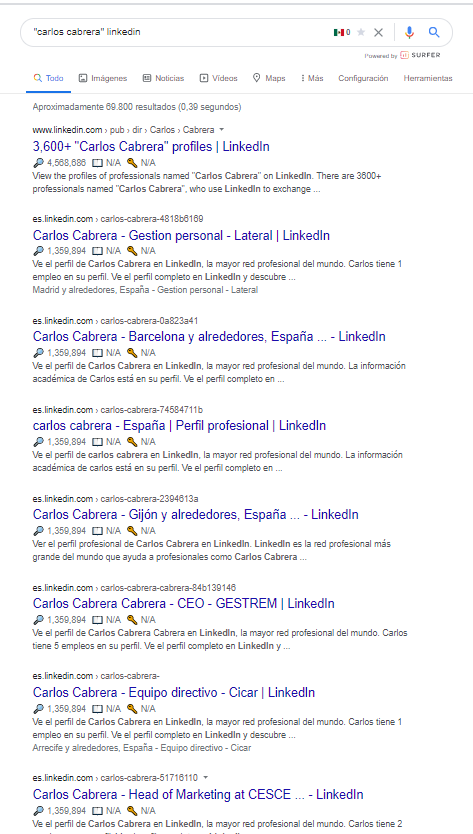

Ich werde wenig darüber sagen, wir haben Facebook, Instagram, Linkedin ... es sollte beachtet werden, dass wenn das Unternehmen Linkedin hat, sie die Schlüsselperson finden können, für die sie versuchen werden zu trainieren soziale Entwicklung.

Social Engineering für Benutzer.

Zunächst einmal werden wir uns in die folgende Situation versetzen, da diese etwas komplexer sein wird und wir das Problem gemeinsam ansprechen und lösen werden.

Ein Hacker hat herausgefunden, dass „Carlos Cabrera“ (Fiktive Person) einen für ihn interessanten Geldbetrag auf Paypal hat und durch Social Engineering an die Zugangsdaten seines PayPal-Kontos gelangen möchte.

Welche Informationen sind über Carlos Cabrera (FACTUAL PERSON) im Internet verfügbar?

Beginnen wir mit Ihren sozialen Netzwerken.

Der Hacker kann Ihr Facebook anhand der Anführungszeichen in der Google-Suchmaschine finden: „Carlos Cabrera“ Facebook. Oder direkt auf Facebook nach ihm suchen.

Wie Sie sehen können, liefert Google viele Ergebnisse mit unterschiedlichen Profilen. Es wird ausreichen, Carlos zu finden und die Privatsphäre zu sehen, die er in seinem Profil hat, um Informationen zu extrahieren, die für ihn nützlich sein können.

Wenn Sie keine nützlichen Informationen finden, können Sie dies auch auf Instagram oder Linkedin tun.

Der Hacker sucht alle Informationen zu zu diesem Carlos in jedem sozialen Netzwerk, da es offene Informationen und für die öffentliche Nutzung ist. (So können Sie sehen, wie einfach es ist, persönliche Informationen im Internet zu finden, und warum Sie Ihre Informationen nicht im Internet angeben müssen.)

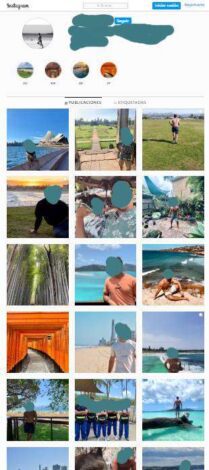

Mit seinen sozialen Netzwerken wird er nach Dingen suchen, die für ihn interessant sein könnten, um Carlos 'Paypal-Konto zu finden. Zum Beispiel können wir durch Instagram sehen, dass Carlos es liebt, Fotos zu machen.

UND ER STELLT VIELE INFORMATIONEN ÜBER IHN ZUR VERFÜGUNG.

(Sei nicht dumm und sei dir bewusst, was ein soziales Netzwerk ist)

Wir werden Carlos analysieren.

- Ist aus Barcelona.

- Reist gern.

- Er treibt gerne Sport.

- Er hat einen Kleidungsstil X.

Mal sehen, Carlos wäre IDEAL, um ein schönes fiktives Produkt zu bewerben, das "Voyage vox". Sie könnten Instagram eine "geben", um Fotos mit ihr hochzuladen. Ähm. Lassen Sie uns mehr analysieren.

Carlos wäre auch IDEAL, um eine Marke der zu fördern Bekleidungsgeschäft (fiktiv)

Carlos wäre auch IDEAL zu fördern Fitnessgeräte (FICTIONAL)

Ok, es gibt 3 mögliche Eingänge zu Carlos.

Welcher der drei?

Wir gehen weiterhin davon aus, dass der Hacker denjenigen aus dem Fitnessstudio wählt.

Der Hacker erstellt einen Instagram-Account mit Bildern von Fitnessprodukten der Marke X und gibt sich als seine Identität aus. Vervollständigen Sie Ihr Profil mit einem Link zu Ihrer Website und es wird eine E-Mail-Adresse mit dem Namen der Website erstellt. Wenn die Website „gimnasioypesas.com“ lautet, lautet die E-Mail gimnasioypesas.publicidad@gmail.com (oder jede andere glaubwürdige Nachahmung). )

Ok, der Hacker kann Carlos auf Instagram kontaktieren, um sein Interesse daran zu zeigen, dass er seine Produkte auf seinem Konto bewirbt, und erhält so einen guten Anreiz. Er bittet Carlos um eine E-Mail-Adresse und eine Telefonnummer, um mit ihm in Kontakt zu treten, und er gibt sie ihm bereitwillig.

Carlos hat die Post und das Telefon und hat es roh.

Überprüfen Sie PayPal Mail

Der Hacker kann zu Paypal.com gehen und versuchen, ein PayPal-Konto mit der E-Mail-Adresse zu registrieren, die Carlos ihm gesendet hat. Für den Fall, dass das Konto nicht erstellt werden kann, weil diese E-Mail REGISTRIERT IST, Der Hacker hätte die E-MAIL-Adresse IHRES PAYPALs gefunden.

Sie können also auf verschiedene Arten vorgehen, um Ihr Passwort bei Engineering zu erhalten.

Eine Möglichkeit, mit einem PayPal Xploitz direkt auf Ihre E-Mail zuzugreifen. 99% Wirksam mit den Informationen von Carlos.

Wenn Sie nicht wissen, was ein Xploitz ist, lesen Sie den folgenden Artikel.

Wie können Sie 100% versichert sein?

Um a Xploitz, das 100% funktioniert Der Hacker konnte Carlos' Telefon direkt anrufen und so seine Daten beim Anruf überprüfen. Hierzu wäre es notwendig, weitere interessante Daten über Carlos zu sammeln, beispielsweise seine Postanschrift. Dann können Sie mit einem gefälschten PayPal-Anruf getäuscht werden:

"Hallo Carlos, ich bin Antonio von PayPal."

"Wir haben eine Transaktionsanfrage zu Ihren Gunsten für einen relativ hohen Betrag von einer E-Mail-Adresse erhalten, die nicht zu Ihren gemeinsamen Kontakten gehört. Gemäß unseren Bestimmungen müssen wir einige Informationen überprüfen, damit Sie Ihr Geld genießen können."

"Um die Transaktion durchzuführen, müssen wir einige Informationen überprüfen."

Es überprüft die E-Mail-Adresse, Telefonnummer und Postanschrift und fordert ihn auf, ihm die letzten vier Ziffern des mit PayPal verknüpften Bankkontos mitzuteilen. Wenn einige dieser Daten, wie zum Beispiel die Postanschrift, nicht mit den Angaben von Carlos übereinstimmen, kann der Hacker nach der richtigen Adresse fragen, diese ändern und die Glaubwürdigkeit weiterhin wahren.

Alles andere könnte funktionieren, dies ist nur Beispieltext.

Für den Fall, dass Carlos dem Anruf geglaubt hat. Der Hacker hat die Arbeit erledigt, auf dieser Ebene ist es für Carlos unmöglich zu erkennen, was mit ihm passieren wird.

Alle diese durch Social Engineering und psychologische Techniken gestohlenen Informationen können verwendet werden, um das Xploitz Pishing oder die E-Mail zu personalisieren. Schreibe sogar die letzten 4 Zahlen von Ihrem Bankkonto die Zahl, die Sie vom "Unbekannten Zahler" erhalten, und alle zusätzlichen Informationen, die Pishing zum Funktionieren bringen.

Der Hacker erstellt die E-Mail und fordert Carlos auf, beispielsweise über den PayPal-Link (FALSCH) auf sein PayPal-Konto zuzugreifen www.paypal.com/log-in/verify-account-two-step . Wenn Sie sich diesen Link ansehen, sieht er aus wie ein PayPal-Link. Wenn Sie hineingehen, gelangen Sie zu etwas völlig anderem. Dies ist Ankertext. Verstehst du seine Gefährlichkeit?

Wenn Carlos die gefälschte URL eingibt, geht er direkt zu einem Xploitz, der seine Anmeldeinformationen stiehlt.

Was passiert, wenn der Hacker die E-Mail-Adresse des registrierten PayPal nicht findet?

Wenn der Hacker die PayPal-E-Mail-Adresse nicht findet, kann der Hacker ihm aufgrund des Vorteils, den er aus sozialen Netzwerken gezogen hat, und des falschen Versuchs, sein Fitnessstudio auf Instagram zu bewerben, eine falsche Rechnung/einen falschen Katalog/einen falschen Vertrag zusenden, der Folgendes enthält: Keylogger für Ihre E-Mail.

Weißt du nicht, was ein Keylogger ist? Dann werden Sie mit diesem Artikel halluzinieren ...

So erstellen Sie einen Keylogger - Citeia.com

Fazit.

Letztendlich ist dies nur eine Strategie von Soziale Entwicklung von den Tausenden, die existieren, außerdem habe ich es spontan erfunden, während ich es schrieb. Nicht aus diesem Grund ist es weniger effektiv.

Stellen Sie sich vor, was jemand mit Erfahrung im Bereich Social Engineering erreichen kann.

Du musst verstehen was gefährlich was ist das internet und die Nutzung von sozialen Netzwerken. Es ist notwendig, sich dessen bewusst zu werden und Ihre persönlichen Daten nicht mehr überall anzubieten. Ergreifen Sie Sicherheitsmaßnahmen und haben vorsichtig im Internet. Google, Facebook (Instagram, WhatsApp), Microsoft, Apple usw. Sie bieten Ihre Daten an, als wäre es ein kostenloses Buffet.

Entweder du schützst dich oder du bist allein angesichts der Gefahr.

Wenn Sie mehr über Computersicherheit und Hacking-Methoden erfahren möchten, schauen Sie sich unsere Artikel an, abonnieren Sie unseren Newsletter oder finden Sie uns auf Instagram @citeianews.

Wir hoffen, dass der Artikel für Sie nützlich war, und freuen uns, dass Sie ihn zur Sensibilisierung weitergeben.

Hallo. Ich brauche deine Hilfe. Ich habe das Passwort für ein E-Mail-Konto vergessen. Und die damit verbundene Nummer existiert nicht mehr (ich habe die Nummer geändert) UND es war die einzige Möglichkeit, mein Konto wiederherzustellen. Ich muss das Passwort wissen und weiß nicht wie

Wenn Sie sich nicht daran erinnern können, ist dies ziemlich mühsam, da Sie keine aktiven Wiederherstellungsmethoden haben. Seien Sie vorsichtig mit Ihren nächsten Konten, um nicht noch einmal in den gleichen Fehler zu geraten.