È possibile hackerare gli esseri umani? Ingegneria sociale

El Arte dell'ingegneria sociale y come hackerare gli umani

Sembra scioccante e il titolo è piuttosto aggressivo, ma ... non per questo meno vero.

È possibile hackerare gli umani? hackerare una persona?

No, non stiamo parlando di hackerare i tuoi account o il tuo computer impiantando codici complessi. Stiamo parlando di Per hackerare su modo di pensare, tagliargli la testa, hackerare un essere umano

Beh, se non lo fosse, non lo scriverei, quindi diamo per scontata la domanda e arriviamo al punto. Di seguito imparerai alcuni metodi che ti aiuteranno proteggerti dall'ingegneria socialeo implementarlo per utilizzarlo in modo improprio. A seconda del lato in cui ti trovi.

Chiariamo un paio di punti. È vero che attualmente ci sono molte soluzioni di sicurezza, antivirus, anti-malware, bloccanti e altre che ci aiuteranno a navigare un po 'di sicurezza in rete ripeto "qualcosa".

Ora smettiamo di essere infantili per un momento e chiamiamo le cose per nome.

La linea che separa un hacker o un truffatore esperto dalle tue credenziali è davvero piccola e non importa quanti metodi di sicurezza implementi, l'unico che può proteggerti sei tu.

Un antivirus ti sarà di scarsa utilità se vieni truffato con Social Engineering.

in linea Εδώ θα βρείτε τα καλύτερα αδειοδοτημενα καζινο ελλαδα. Απολαύστε μια μεγάλη ποικιλία παιχνιδιών, απαράtuare λλη ασφάλεια και γεναιosco μπfofofoluedra - Δεν θα αποητε.

Ingegneria sociale per attaccare le aziende.

Nel caso in cui volesse attaccare le aziende, un hacker studierebbe sia l'azienda che le persone al suo interno per svolgere un'indagine approfondita che fornisca loro le informazioni per portare a termine il loro piano.

Un attacco di questa portata può richiedere molto tempo per essere eseguito e tutte le informazioni non verranno mai richieste contemporaneamente, è più una compilazione passo passo. Questo potrebbe essere fatto con metodi diversi, tramite telefonate, e-mail, reclami, problemi tecnici o ecc ...

Un hacker può presentarsi come una persona curiosa o interessata all'azienda, può impersonare un'altra persona con un semplice furto di identità oppure può tentare di frugare alla cieca nella tua casella di posta. Può fingere di voler collaborare con te per ottenere informazioni sui suoi punti di interesse e quindi lanciare un attacco personalizzato.

Come ottenere le informazioni di contatto.

È molto facile ottenere le informazioni di contatto di un'azienda se non vengono visualizzate immediatamente sul suo sito web.

Trova e-mail da siti web.

Con Hunter.io Avrai accesso agli indirizzi email che sono relativi all'azienda (tramite un dominio web) e lì troverai l'anello più debole o il reparto dell'azienda per cui sei più interessato ad accedere.

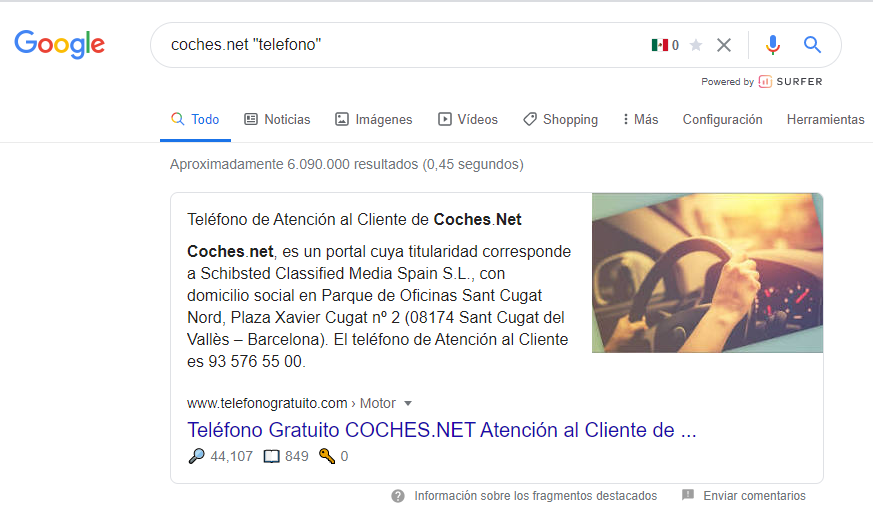

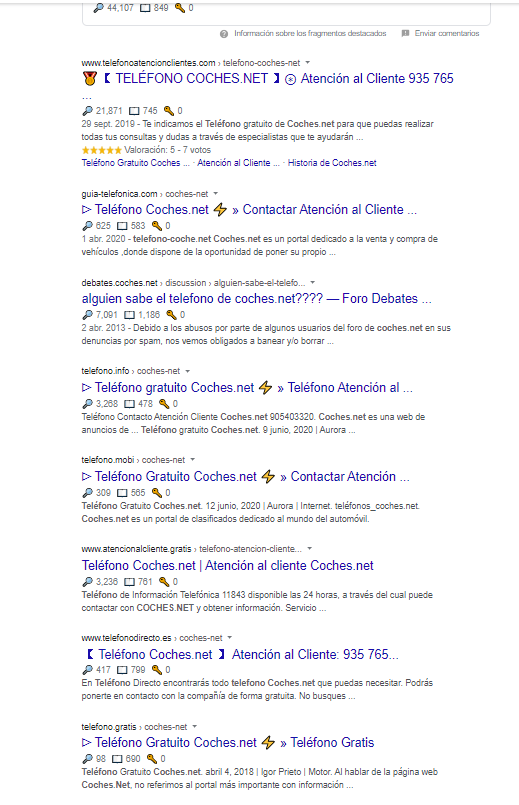

Trova i numeri di telefono

Anche i telefoni non sono difficili da trovare, supponendo che la pagina web non offra il numero di telefono di sua mano, uno dei metodi è costringere Google a comunicarcelo con le virgolette ("")

Ciò costringerà Google a cercare in tutte le pagine web, incluso Facebook. Ti darà i risultati ovunque si parli del telefono di quell'azienda.

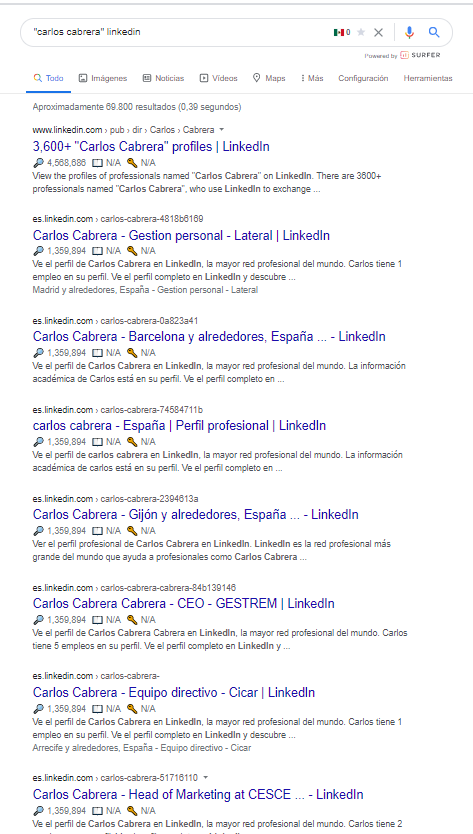

Di questo dirò poco, abbiamo facebook, instagram, Linkedin ... va notato che se l'azienda ha Linkedin possono trovare la persona chiave per cui proveranno ad esercitare Ingegneria sociale.

Ingegneria sociale per gli utenti.

Bene, per iniziare ci metteremo nella seguente situazione poiché sarà qualcosa di più complesso e solleveremo e risolveremo il problema insieme.

Un hacker ha scoperto che "Carlos Cabrera" (Persona FITTIZIA) ha una somma di denaro in paypal che gli interessa e tramite il social engineering vuole ottenere le credenziali del suo conto PayPal.

Quali informazioni sono disponibili su Carlos Cabrera (PERSONA FATTA) su Internet?

Cominciamo con i tuoi social network.

L'hacker può trovare il tuo Facebook utilizzando le virgolette nel motore di ricerca di Google: "Carlos Cabrera" Facebook. O cercandolo direttamente su Facebook.

Come puoi vedere, Google ci dà molti risultati con diversi profili. Basterà trovare quello di Carlos e vedere la privacy che ha nel suo profilo per estrarre informazioni che potrebbero tornargli utili.

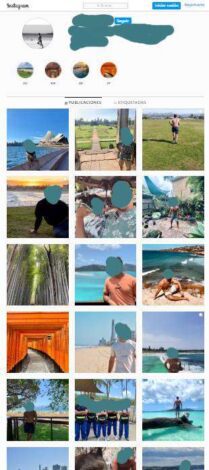

Se non trovi informazioni utili, puoi fare lo stesso anche su instagram o Linkedin.

L'hacker cercherà tutte le informazioni riguardanti a questo Carlos in qualsiasi social network poiché è un'informazione aperta e per uso pubblico. (Quindi puoi vedere quanto è facile trovare informazioni personali su Internet e perché non devi DARE LE TUE INFORMAZIONI SU INTERNET)

Avendo i suoi social network, cercherà cose che potrebbero interessargli per trovare l'account paypal di Carlos. Ad esempio, tramite Instagram possiamo vedere che Carlos ama fare foto.

E STA FORNENDO MOLTE INFORMAZIONI SU DI LUI.

(Non essere stupido e sii consapevole di cosa sia un social network per favore)

Analizzeremo Carlos.

- Viene da Barcellona.

- Ama viaggiare.

- Gli piace fare sport.

- Ha uno stile di abbigliamento X.

Vediamo, Carlos sarebbe IDEALE per promuovere un bellissimo prodotto fittizio, il "Voyage vox". Potrebbero "dare" uno per Instagram con cui caricare le foto. Uhm. Analizziamo di più.

Carlos sarebbe anche IDEALE per promuovere un marchio di negozio di abbigliamento (immaginario)

Carlos sarebbe anche IDEALE per promuovere attrezzature da palestra (IMMAGINARIO)

Ok, ci sono 3 possibili ingressi a Carlos.

Quale dei tre?

Continueremo supponendo che l'hacker scelga quello della Palestra.

L'hacker crea un account Instagram con immagini di prodotti da palestra a marchio X e impersona la sua identità. Completa il tuo profilo con un collegamento al tuo sito Web e viene creato un indirizzo e-mail con il nome del sito Web, se il sito Web è "gimnasioypesas.com", l'e-mail sarà gimnasioypesas.publicidad@gmail.com (o qualsiasi altra imitazione sia credibile )

Ok, l'hacker può contattare Carlos su Instagram mostrando il suo interesse a promuovere i suoi prodotti sul suo account, ottenendo un buon incentivo. Chiede a Carlos un indirizzo email e un numero di telefono per mettersi in contatto con lui, e lui glieli dà volentieri.

Avendo la posta e il telefono, Carlos lo sa bene.

Controlla la posta di PayPal

L'hacker può andare su Paypal.com e provare a registrare un PayPal con l'indirizzo email che Carlos gli ha inviato. Nel caso in cui l'account non possa essere creato perché quell'e-mail È REGISTRATA, l'hacker avrebbe trovato l'indirizzo EMAIL DEL TUO PAYPAL.

Quindi puoi procedere in diversi modi per ottenere la tua password con Engineering.

Uno dei modi, con un PayPal Xploitz direttamente alla tua email. Efficace al 99% con le informazioni disponibili da Carlos.

Se non sai cos'è un Xploitz, dai un'occhiata al seguente articolo.

Come puoi essere assicurato al 100%?

Per poter fare un file Xploitz che funziona al 100% l'hacker potrebbe chiamare direttamente il telefono di Carlos e verificare così i suoi dati sulla chiamata. Per questo sarebbe necessario raccogliere dati più interessanti su Carlos, come il suo indirizzo postale. Quindi con una falsa chiamata PayPal puoi essere ingannato con:

"Ciao Carlos, sono Antonio, di PayPal."

"Abbiamo ricevuto una richiesta di transazione a tuo favore di un importo piuttosto elevato da un indirizzo email che non appartiene ai tuoi contatti comuni, seguendo le nostre normative dobbiamo verificare alcune informazioni in modo che tu possa goderti i tuoi soldi."

"Per eseguire la transazione dovremo verificare alcune informazioni".

Verifica indirizzo email, numero di telefono, indirizzo postale, gli chiede di comunicargli le ultime 4 cifre del conto bancario collegato a PayPal. Se qualcuno di questi dati, come l'indirizzo postale, non corrisponde a quello che dice Carlos, l'hacker può chiedere qual è l'indirizzo corretto per modificarlo e continuare a mantenere la credibilità.

Qualsiasi altra cosa potrebbe funzionare, questo è solo testo di esempio.

Nel caso in cui Carlos credesse alla telefonata. L'hacker ha fatto il suo lavoro, a questo livello è impossibile per Carlos rendersi conto di cosa gli succederà.

Tutte queste informazioni sottratte attraverso l'ingegneria sociale e le tecniche psicologiche possono essere utilizzate per personalizzare il Pishing o la posta di Xploitz. Scrivendo anche gli ultimi 4 numeri dal tuo conto corrente, la cifra che riceverai dallo "Unknown Payer" e tutte le informazioni aggiuntive che faranno funzionare Pishing.

L'hacker creerà l'e-mail e chiederà a Carlos di accedere al suo conto PayPal tramite il link PayPal (FALSE), ad esempio www.paypal.com/log-in/verify-account-two-step . Se guardi questo link, sembra un link PayPal. Se entri, ti porta in qualcosa di completamente diverso. Questo è il testo di ancoraggio. Capisci la sua pericolosità?

Quando Carlos inserisce l'URL falso, andrà direttamente a un Xploitz che gli ruberà le credenziali.

Cosa succede se l'hacker non trova l'indirizzo email del PayPal registrato.

Se l'hacker non trova l'indirizzo email di PayPal, grazie al vantaggio che ha tratto dai Social Network e al falso tentativo di promuovere la sua palestra su instagram, l'hacker potrà inviargli una Falsa Fattura/Catalogo/Contratto contenente un Keylogger alla tua email.

Non sai cos'è un keylogger? Allora avrai allucinazioni con questo articolo ...

Come creare un keylogger - Citeia.com

Conclusione.

In definitiva, questa è solo una strategia di Ingegneria sociale delle migliaia che esistono, oltre a questo l'ho inventato al volo mentre lo scrivevo. Non per questo motivo è meno efficace.

Immagina cosa può ottenere qualcuno con esperienza in ingegneria sociale.

Devi capire cosa pericoloso cos'è Internet e l'uso dei social network. È necessario iniziare a prenderne coscienza e smettere di offrire i tuoi dati personali ovunque. Prendi misure di sicurezza e avere cura su Internet. Google, Facebook (Instagram, Whatsapp), Microsoft, Apple ecc ... offrono i tuoi dati come se fosse un buffet gratuito.

O ti proteggi o sei solo di fronte al pericolo.

Se vuoi saperne di più sulla sicurezza informatica e sui metodi di hacking, dai un'occhiata ai nostri articoli, iscriviti alla nostra newsletter o trovaci su Instagram @citeianews.

Ci auguriamo che l'articolo ti sia stato utile e ti ringraziamo per averlo condiviso per sensibilizzarlo.

Ciao. Ho bisogno del tuo aiuto. Ho dimenticato la password di un account di posta elettronica. E il numero collegato a questo non esiste più (ho cambiato il numero) Ed era l'unica opzione per ripristinare il mio account. Ho bisogno di conoscere la password e non so come

Se non riesci a ricordarlo, è piuttosto problematico in quanto non hai metodi di recupero attivi. Fai attenzione con i tuoi prossimi account per non cadere di nuovo nello stesso errore.