Est-il possible de pirater les humains ? ingénierie sociale

El Art de l'ingénierie sociale y comment pirater les humains

Cela semble choquant et le titre est assez agressif, mais ... pas moins vrai.

Est-il possible de pirater les humains ? pirater une personne ?

Non, nous ne parlons pas de Hacker vos comptes ou votre ordinateur en implantant des codes complexes. On parle de Hack su façon de penser, se casser la tête, pirater un humain

Eh bien, si ce n'était pas le cas, je n'écrirais pas ceci, alors prenons la question pour acquise et allons droit au but. Ci-dessous, vous apprendrez quelques méthodes qui vous aideront vous protéger de l'ingénierie sociale, ou mettez-le en œuvre pour en abuser. En fonction de quel côté vous êtes.

Clarifions quelques points. Il est vrai qu'il existe actuellement de nombreuses solutions de sécurité, antivirus, anti-malware, bloqueurs et autres qui nous aideront à naviguer avec un peu de sécurité sur le net, je répète «quelque chose».

Arrêtons maintenant d'être enfantin un instant et appelons les choses par leur nom.

La ligne qui sépare un pirate ou un escroc expérimenté de vos informations d'identification est vraiment petite et peu importe le nombre de méthodes de sécurité que vous mettez en œuvre, la seule qui peut vous protéger, c'est vous.

Un antivirus vous sera de peu d'utilité si vous êtes victime d'une arnaque à l'ingénierie sociale.

En ligne Εδώ θα βρείτε τα καλύτερα αδειοδοτημενα καζινο ελλαδα. Απολαύστε μια μεγάλη ποικιλία παιχνιδιών, απαράμιλλη ασφάλεια και γεναιόδΩρρα μπόνος - Δεν θα απ maj tions.

Ingénierie sociale pour attaquer les entreprises.

Dans le cas où il voudrait attaquer des entreprises, un pirate étudierait à la fois l'entreprise et les personnes qui la composent afin de mener une enquête approfondie qui leur fournirait des informations pour mener à bien leur plan.

Une attaque de cette ampleur peut prendre beaucoup de temps à réaliser et toutes les informations ne seront jamais demandées en même temps, il s'agit plutôt d'une compilation étape par étape. Cela pourrait être fait avec différentes méthodes, par le biais d'appels téléphoniques, de courriels, de plaintes, de problèmes techniques ou etc.

Un pirate informatique peut se présenter comme une personne curieuse ou intéressée par l'entreprise, il peut se faire passer pour une autre personne avec une simple usurpation d'identité ou il peut essayer de fouiller aveuglément dans votre boîte de réception. Il peut prétendre qu'il veut travailler avec vous pour obtenir des informations sur ses points d'intérêt, puis lancer une attaque personnalisée.

Comment obtenir des informations de contact.

Il est très facile d'obtenir les coordonnées d'une entreprise si elles ne sont pas affichées immédiatement sur leur site Web.

Trouvez des e-mails sur des sites Web.

Avec Hunter.io Vous aurez accès aux adresses e-mail liées à l'entreprise (via un domaine Web) et vous y trouverez le lien le plus faible ou le département de l'entreprise par lequel vous êtes le plus intéressé à accéder.

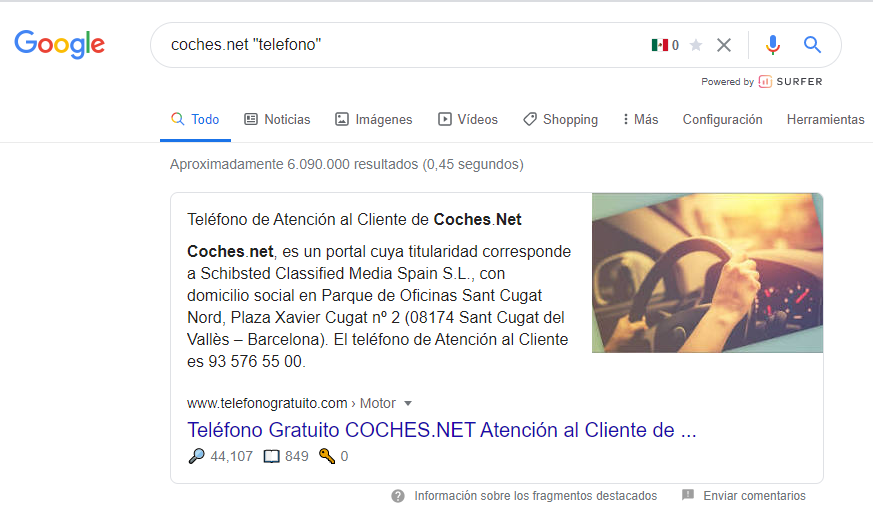

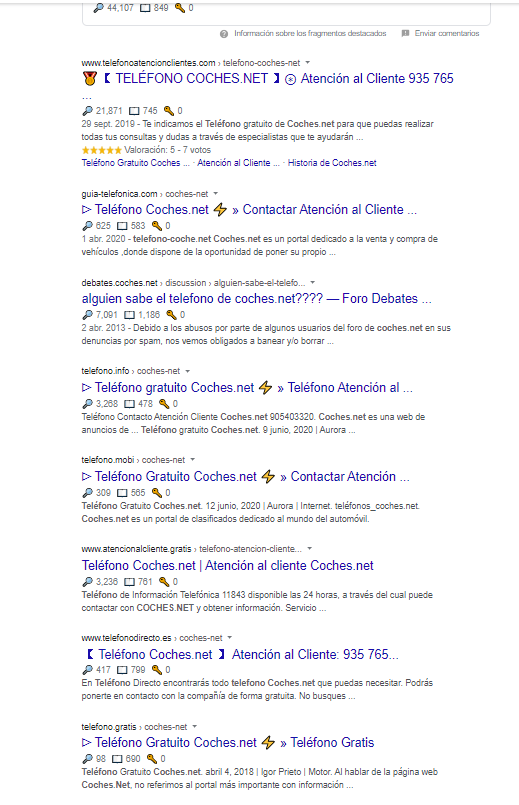

Trouver des numéros de téléphone

Les téléphones ne sont pas difficiles à trouver non plus, en supposant que la page Web n'offre pas le numéro de téléphone de sa propre main, l'une des méthodes consiste à forcer Google à nous le dire en utilisant des guillemets ("")

Cela obligera Google à rechercher toutes les pages Web, y compris Facebook. Il vous donnera les résultats de partout où le téléphone de cette entreprise est mentionné.

Je vais en dire peu à ce sujet, nous avons facebook, instagram, Linkedin ... il faut noter que si l'entreprise a Linkedin ils peuvent trouver la personne clé pour qui ils vont essayer de faire de l'exercice ingénierie sociale.

Ingénierie sociale pour les utilisateurs.

Eh bien, pour commencer, nous allons nous mettre dans la situation suivante car ce sera un peu plus complexe et nous allons soulever et résoudre le problème ensemble.

Un hacker a découvert que "Carlos Cabrera" (Personne FICTIVE) a une somme d'argent sur paypal qui l'intéresse et par ingénierie sociale il veut obtenir les identifiants de son compte PayPal.

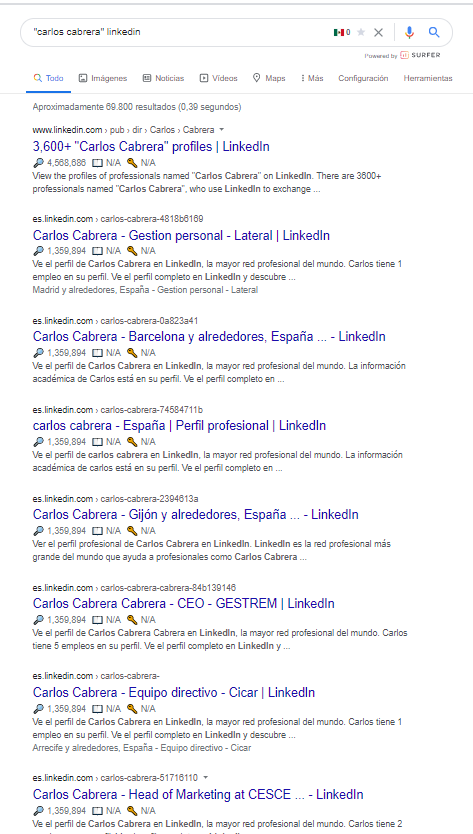

Quelles informations sont disponibles sur Carlos Cabrera (PERSONNE FACTUELLE) sur Internet?

Commençons par vos réseaux sociaux.

Le pirate peut trouver votre facebook en utilisant les guillemets dans le moteur de recherche google : « Carlos Cabrera » Facebook. Ou le chercher directement sur Facebook.

Comme vous pouvez le voir, google nous donne beaucoup de résultats avec différents profils. Il suffira de retrouver celui de Carlos et de voir l'intimité qu'il a dans son profil pour en extraire des informations qui pourraient lui être utiles.

Si vous ne trouvez pas d'informations utiles, vous pouvez également faire de même sur instagram ou Linkedin.

Le pirate recherchera toutes les informations concernant à ce Carlos dans n'importe quel réseau social car il s'agit d'informations ouvertes et à usage public. (Vous pouvez donc voir à quel point il est facile de trouver des informations personnelles sur Internet et pourquoi vous n'avez pas à DONNER VOS INFORMATIONS SUR INTERNET)

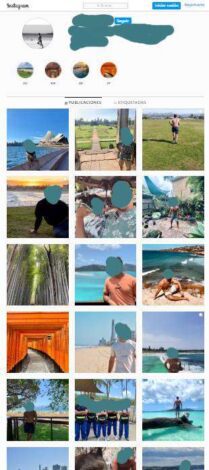

Ayant ses réseaux sociaux, il cherchera des choses qui pourraient l'intéresser pour trouver le compte paypal de Carlos. Par exemple, via Instagram, nous pouvons voir que Carlos adore prendre des photos.

ET VOUS FOURNISSEZ BEAUCOUP D'INFORMATIONS À SON SUJET.

(Ne soyez pas stupide et soyez conscient de ce qu'est un réseau social, s'il vous plaît)

Nous allons analyser Carlos.

- Est de Barcelone.

- Aime voyager.

- Il aime faire du sport.

- Il a un style vestimentaire X.

Voyons voir, Carlos serait IDÉAL pour promouvoir un beau produit fictif, le "Voyage vox". Vous pouvez en «donner» une à Instagram pour qu'elle télécharge des photos avec elle. Uhm. Analysons plus.

Carlos serait également IDÉAL pour promouvoir une marque du magasin de vêtements (fictif)

Carlos serait également IDÉAL pour promouvoir équipement de gym (FICTIF)

Ok, il y a 3 entrées possibles à Carlos.

Lequel des trois?

Nous allons continuer à supposer que le pirate choisit celui du Gym.

Le pirate crée un compte Instagram avec des images de produits de gym de la marque X et usurpe son identité. Complétez votre profil avec un lien vers votre site Web et une adresse e-mail est créée avec le nom du site Web, si le site Web est "gimnasioypesas.com" alors l'e-mail sera gimnasioypesas.publicidad@gmail.com (ou toute autre usurpation d'identité être crédible )

Ok, le pirate peut contacter Carlos sur Instagram en lui montrant son intérêt pour la promotion de ses produits sur son compte, obtenant une bonne incitation. Il demande à Carlos une adresse e-mail et un numéro de téléphone pour entrer en contact avec lui, et il les lui donne volontiers.

Ayant le courrier et le téléphone, Carlos l'a cru.

Vérifier PayPal Mail

Le pirate peut se rendre sur Paypal.com et essayer d'enregistrer un PayPal avec l'adresse e-mail que Carlos lui a envoyée. Dans le cas où le compte ne peut pas être créé car cet email EST ENREGISTRÉ, le pirate aurait trouvé l'adresse EMAIL DE VOTRE PAYPAL.

Vous pouvez donc procéder de plusieurs manières pour obtenir votre mot de passe avec Engineering.

L'un des moyens, avec un PayPal Xploitz directement à votre e-mail. 99% Efficace avec les informations disponibles auprès de Carlos.

Si vous ne savez pas ce qu'est un Xploitz, jetez un œil à l'article suivant.

Comment être assuré à 100%?

Pour faire un Xploitz qui fonctionne à 100% le pirate pourrait appeler directement le téléphone de Carlos et ainsi vérifier ses données lors de l'appel. Pour cela, il faudrait collecter des données plus intéressantes sur Carlos, comme son adresse postale. Ensuite, avec un faux appel PayPal, vous pouvez être trompé avec :

"Salut Carlos, je suis Antonio, de PayPal."

"Nous avons reçu une demande de transaction en votre faveur d'un montant assez élevé à partir d'une adresse e-mail qui n'appartient pas à vos contacts communs, conformément à nos règles, nous devons vérifier certaines informations afin que vous puissiez profiter de votre argent."

"Afin d'effectuer la transaction, nous devrons vérifier certaines informations."

Il vérifie l'adresse email, le numéro de téléphone, l'adresse postale, lui demande de lui indiquer les 4 derniers chiffres du compte bancaire lié à PayPal. Si l'une de ces données, comme l'adresse postale, ne correspond pas à ce que dit Carlos, le pirate peut demander quelle est la bonne adresse pour la modifier et continuer à maintenir sa crédibilité.

Tout le reste pourrait fonctionner, ce n'est qu'un exemple de texte.

Au cas où Carlos aurait cru l'appel téléphonique. Le hacker a fait son boulot, à ce niveau il est impossible pour Carlos de se rendre compte de ce qui va lui arriver.

Toutes ces informations volées grâce à l'ingénierie sociale et aux techniques psychologiques peuvent être utilisées pour personnaliser Xploitz Pishing ou mail. Écrire même les 4 derniers chiffres à partir de votre compte bancaire, le chiffre que vous recevrez du "Payeur inconnu" et toutes les informations supplémentaires qui feront fonctionner Pishing.

Le pirate créera l'e-mail et demandera à Carlos d'entrer dans son compte PayPal via le lien PayPal (FALSE), par exemple www.paypal.com/log-in/verify-account-two-step . Si vous regardez ce lien, il ressemble à un lien PayPal. Si vous entrez, cela vous amène à quelque chose de totalement différent. Ceci est le texte d'ancrage. Comprenez-vous sa dangerosité?

Lorsque Carlos entrera dans la fausse URL, il ira directement à un Xploitz qui lui volera ses informations d'identification.

Que se passe-t-il si le pirate ne trouve pas l'adresse e-mail du PayPal enregistré.

Si el hacker no encuentra la dirección de Correo de PayPal, gracias a la ventaja que le ha sacado a las Redes Sociales y el falso trato de promocionar su gimnasio en instagram, el hacker podrá enviarle una Falsa factura/Catálogo/Contrato conteniendo un Keylogger a son courriel.

Vous ne savez pas ce qu'est un Keylogger? Alors vous allez halluciner avec cet article ...

Comment créer un keylogger - Citeia.com

Conclusion.

En fin de compte, ce n'est qu'une stratégie de Ingénierie sociale des milliers qui existent, d'ailleurs je l'ai inventé à la volée pendant que je l'écrivais. Pas pour cette raison, il est moins efficace.

Imaginez ce qu'une personne expérimentée en ingénierie sociale peut réaliser.

Vous devez comprendre quoi dangereux qu'est-ce qu'internet et l'utilisation des réseaux sociaux. Il est nécessaire de commencer à en prendre conscience et de cesser de proposer vos données personnelles n'importe où. Prenez des mesures de sécurité et avoir soins sur internet. Google, Facebook (Instagram, Whatsapp), Microsoft, Apple etc ... Ils proposent vos données comme s'il s'agissait d'un buffet gratuit.

Soit vous vous protégez, soit vous êtes seul face au danger.

Si vous souhaitez en savoir plus sur la sécurité informatique et les méthodes de piratage, jetez un œil à nos articles, abonnez-vous à notre newsletter ou retrouvez-nous sur Instagram @citeianews.

Nous espérons que l'article vous a été utile et nous vous remercions de l'avoir partagé pour sensibiliser le public.

Salut. J'ai besoin de ton aide. J'ai oublié le mot de passe d'un compte de messagerie. Et le numéro lié à cela n'existe plus (j'ai changé le numéro) ET c'était la seule option pour restaurer mon compte. J'ai besoin de connaître le mot de passe et je ne sais pas comment

Si vous ne vous en souvenez pas, c'est assez gênant car vous n'avez aucune méthode de récupération active. Soyez prudent avec vos prochains comptes afin de ne pas retomber dans la même erreur.