Qu'est-ce qu'un Xploitz et comment l'utiliser.

Découvrez comment un Xploitz est utilisé pour pirater en 2022

Si vous voulez savoir ce que c'est et comment utiliser un Xploitz vous êtes au bon endroit.

Tout d'abord, il y a quelques points à clarifier, un Exploiter n'est pas la même chose qu'un Xploitz. Le premier est un programme informatique ou une commande qui provoque des comportements inattendus dans le logiciel / matériel. Ce programme informatique ou cette commande profitera d'un échec pour provoquer des erreurs et vous permettra de prendre part au contrôle du système attaqué. Généralement, il s'agit généralement d'obtenir des privilèges d'administrateur de l'attaquant ou de lancer des cyberattaques telles que DoS ou DDoS, dont nous parlerons dans un autre article.

Le Xploitz est généralement basé sur l'ingénierie sociale. Par conséquent, même nécessitant un niveau de programmation adéquat, il n'a pas la même intention que le précédent.

De plus, il est nécessaire de préciser que notre intention en écrivant à ce sujet est purement académique et que nous n'essayons pas d'encourager l'utilisation de cette pratique depuis l'utilisation d'un Xploitz c'est TOTALEMENT ILLÉGAL.

L'intention de cet article est que vous compreniez comment cela fonctionne pour éviter de tomber dans ces méthodes et pour sensibiliser à la facilité avec laquelle il est possible d'être piraté et au peu de sécurité offerte sur Internet.

Il est important de clarifier ces points.

Nous commençons

Qu'est-ce qu'un Xploitz?

Comme nous l'avons déjà dit, le Xploitz travaille généralement pour l'ingénierie sociale. L'intention de ceci est d'obtenir des données d'accès à des plateformes ou des comptes par tromperie et ainsi amener la victime à fournir les données volontairement. Sans empiéter sur votre appareil avec des codes complexes.

Il existe différentes plates-formes qui offrent le travail accompli. Vous pouvez les voir en effectuant une simple recherche sur Google, même si pour l'instant nous n'allons pas en parler. Ici, nous allons comprendre comment cela fonctionne.

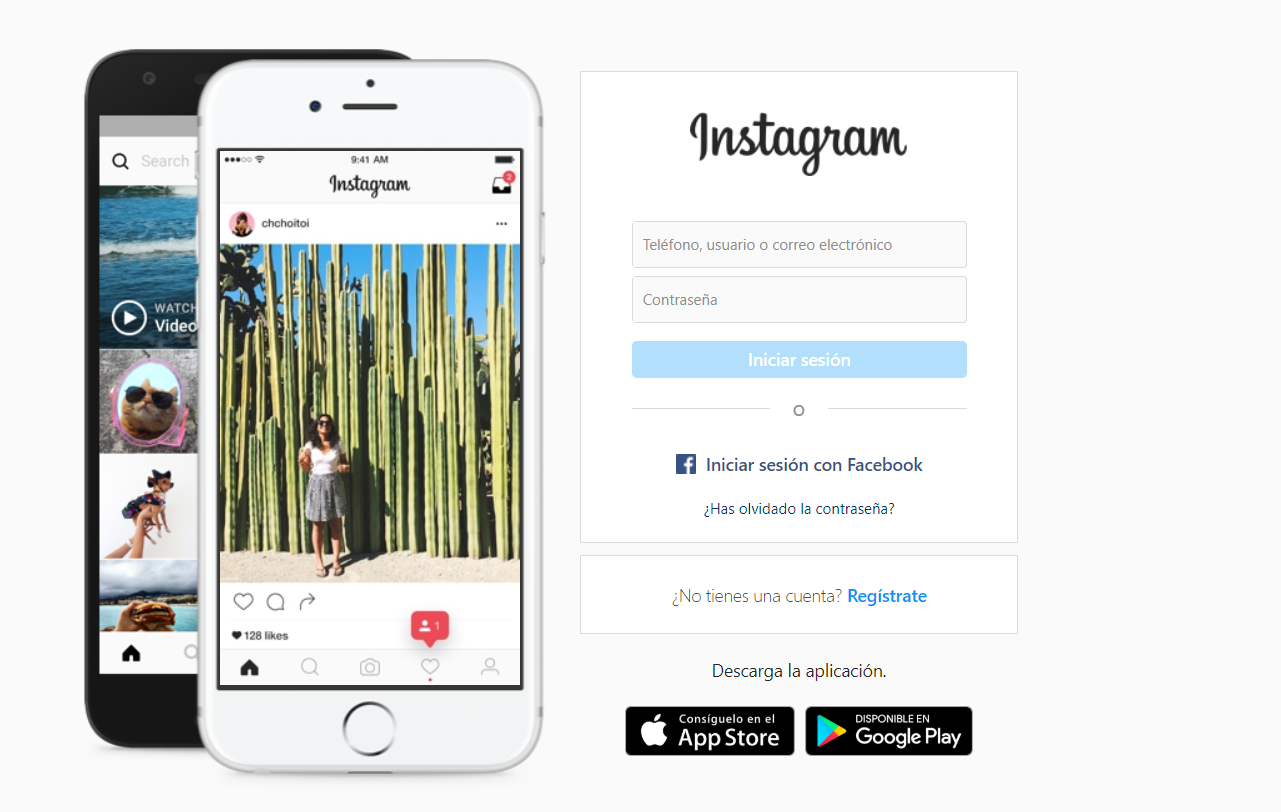

Le Xploitz consiste à cloner et/ou falsifier les plans de connexion d'une plateforme spécifique avec laquelle nous allons lancer l'attaque par ingénierie sociale. Dans ce cas, nous allons l'illustrer avec Instagram. Bien que nous ayons déjà parlé de différentes méthodes pour pirater Instagram, si vous souhaitez obtenir des informations à ce sujet, nous vous recommandons de consulter cet article :

Première étape: clonez la page de connexion Instagram.

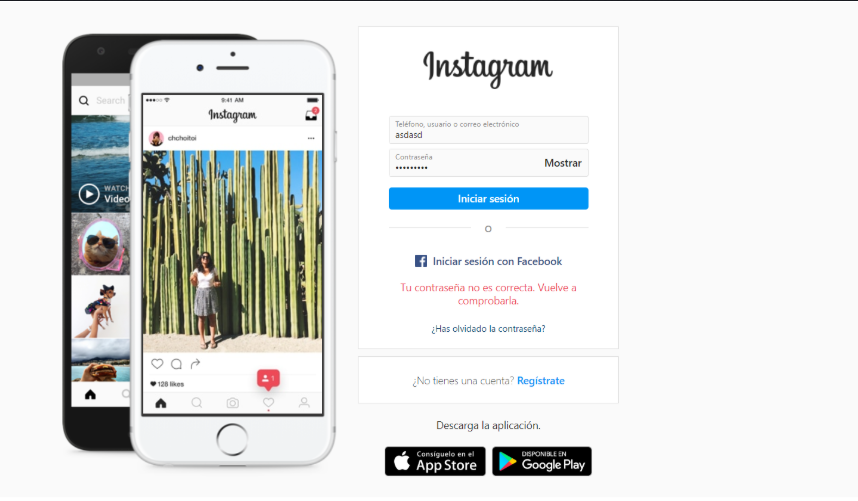

Par programmation, pour le faire de manière simple on peut modifier les sections "utilisateur et mot de passe" à l'aide d'un module formulaire de contact modifié. Laisser les sections utilisateur et mot de passe comme champs obligatoires et en modifier la conception à l'aide de html et CSS. Le formulaire déguisé en identifiant, permettra que lorsque la personne entre les identifiants clique déjà sur Login, ce formulaire nous enverra instantanément les données saisies dans ces deux champs. Au lieu de rencontrer "votre message a été envoyé", la victime trouvera le message qui les données saisies sont incorrectes. Ensuite, la fausse page devrait automatiquement rediriger vers la page d'origine de la connexion REAL Instagram. De cette façon, la victime ne se rendra jamais compte de ce qui vient de se passer et qu'elle vient d'envoyer volontairement ses données via un Xploitz à part entière.

Il existe différentes méthodes avec le même résultat, dans ce cas, pour l'expliquer de manière compréhensible et simple pour les plus débutants je voulais l'expliquer avec un formulaire de contact modifié qui nous donnerait la compréhension de l'utilisation que nous recherchons. Bien que nous puissions le faire de mille manières différentes.

Comment cloner un site Web simple.

Il y a un programme, HTTrack , que CLONE exactement les pages Web que nous mettons, donc cela servirait à cloner en HTML et CSS le Web que vous souhaitez emprunter. Nous clonerions essentiellement le plan de connexion et supprimerions le reste. Ici, nous devrions modifier les liens de destination de la page d'origine pour ne conserver que la page souhaitée, puis introduire la fonctionnalité du formulaire modifié dans les sections utilisateur, mot de passe et connexion. Prêt, nous avons la page souhaitée, nous n'aurons plus qu'à la télécharger sur un domaine Web. Si possible, un domaine lié au nom «Instagram».

Envoi d'ingénierie plate et sociale

Une fois que nous avons le Xploitz prêt, nous passons à la partie la plus intéressante et la plus créative.

Si nous connaissons la victime en question de première main, il est beaucoup plus facile d'utiliser l'ingénierie sociale pour la faire tomber. Vous avez besoin que la personne entre ses informations d'identification sur cette page, vous devrez donc les leur fournir d'une manière ou d'une autre.

Les méthodes les plus utilisées sont le courrier électronique ou le contact via les réseaux sociaux. Bien que par courrier, il est généralement beaucoup plus efficace.

Comptes de messagerie modifiés.

Pour le rendre le plus crédible possible, après avoir falsifié la page Instagram, ceux qui créent Xploitz doivent utiliser un email crédible, par exemple support-instagram@gmail.com ou une autre adresse email similaire qu'ils peuvent créer pour envoyer la page souhaitée . Si vous acquérez un domaine Web tel que "instagramssupport.com" ou similaire, l'adresse e-mail sera beaucoup plus crédible qu'un gmail.com, de cette façon nous pourrions utiliser des comptes de messagerie tels que "no-reply@instagramssupport.com" qui donneraient beaucoup plus de crédibilité au courrier.

Il y a quelque temps, j'ai reçu une tentative Xploitz ou Pishing que j'écris dans l'article suivant, cela vous aidera à les identifier.

Une fois que vous avez créé le compte de messagerie, vous pouvez simplement envoyer un e-mail à la personne à laquelle le Xploitz est adressé avec un titre frappant tel que:

Une connexion non autorisée a été détectée sur votre compte.

Comme dans cet exemple:

Puis dans le texte du mail, ce qui suit:

Dans l'e-mail, le lien en question est introduit au moyen d'un "texte d'ancrage". C'est écrire https://www.instagram.com/ mais changez l'adresse où il vous envoie. Dans ce cas, si vous entrez ce lien, il vous enverra vers un autre endroit. La personne pensera qu'elle est envoyée à l'URL de destination, mais elle est envoyée vers un XPLOITZ.

Dans cette image, le Xploitz en question est de mauvaise qualité, si vous avez des informations sur la victime alors elles seront dirigées vers la langue utilisée par cette personne et seront personnalisées de manière plus créative. Même en incluant des images qui peuvent être copiées à partir d'e-mails reçus d'Instagram, pour paraître plus réalistes.

Complété par l'ingénierie sociale

Afin de lancer xploitz et d'augmenter drastiquement ses résultats, les hackers utilisent l'ingénierie sociale pour obtenir des informations sur la victime.

Cela permettra au pirate de personnaliser l'e-mail de manière beaucoup plus réaliste ou de trouver d'autres "points faibles" qui font fonctionner Xploitz. Si vous voulez en savoir plus sur la façon dont ils appliquent l'ingénierie sociale au piratage.

El Art de l'ingénierie sociale y comment pirater les humains

Et c'est aussi simple que vous pouvez tomber dans un Xploitz et subir un vol d'identité.

Si vous l'avez trouvé intéressant, nous apprécions que vous partagiez l'information afin d'atteindre plus de personnes. En revanche, si vous souhaitez savoir si vos données roulent sur internet car vous avez été piraté, je vous recommande de le revoir dans cet article.