Xploitz چیست و چگونه از آن استفاده کنیم.

با نحوه استفاده از Xploitz برای هک در سال 2022 آشنا شوید

اگر می خواهید بدانید چیست و چگونه از a استفاده کنید اکسپلویتز تو در جای درستی هستی.

اول از همه دو نکته برای روشن شدن وجود دارد ، الف بهره برداری همان a نیست اکسپلویتز. اولین مورد یک برنامه یا دستور رایانه ای است که باعث رفتار غیرمنتظره در نرم افزار / سخت افزار می شود. این برنامه یا دستور رایانه ای از عدم ایجاد خطا استفاده کرده و به شما امکان می دهد بخشی از سیستم کنترل شده را کنترل کنید. به طور کلی ، معمولاً گرفتن امتیازات مدیر از مهاجم یا شروع به حملات سایبری مانند DoS یا DDoS است که در مقاله دیگری درباره آنها صحبت خواهیم کرد.

Xploitz معمولاً مبتنی بر مهندسی اجتماعی است. بنابراین ، حتی نیاز به سطح کافی از برنامه نویسی ، همان قصد قبلی را ندارد.

علاوه بر این ، لازم است توضیح دهیم که قصد ما هنگام نوشتن در این مورد صرفاً علمی است و از آنجا که استفاده از اکسپلویتز کاملاً غیرقانونی است.

هدف از این مقاله این است که شما بفهمید که چگونه کار میکند تا درگیر این روشها نشوید و آگاهی را نسبت به آسانی هک شدن و امنیت کمی در اینترنت افزایش دهید.

روشن شدن این نکات مهم است.

ما شروع می کنیم

Xploitz چیست؟

همانطور که قبلاً گفتیم ، Xploitz معمولاً برای مهندسی اجتماعی کار می کند. هدف این کار دستیابی به داده های دسترسی به سیستم عامل ها یا حساب ها از طریق فریب و در نتیجه مجبور ساختن قربانی برای ارائه اطلاعات داوطلبانه است. بدون ورود به دستگاه خود با کدهای پیچیده.

سیستم عامل های مختلفی وجود دارد که کار انجام شده را ارائه می دهند. می توانید مشاهده کنید که آنها در حال جستجوی ساده گوگل هستند ، گرچه فعلاً قصد نداریم درباره آنها صحبت کنیم. در اینجا نحوه کار آن را خواهیم فهمید.

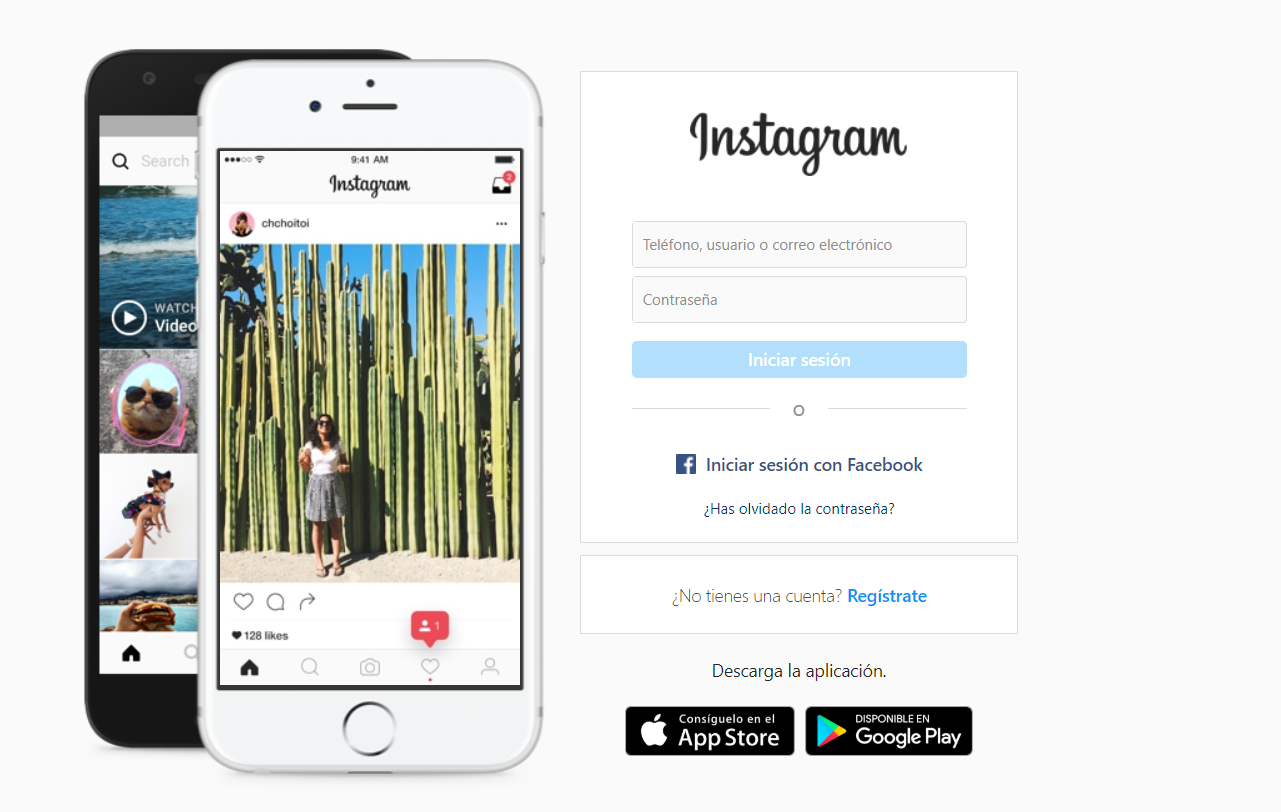

Xploitz شامل شبیه سازی و/یا جعل برنامه های ورود به سیستم یک پلتفرم خاص است که با آن حمله را از طریق مهندسی اجتماعی انجام خواهیم داد. در این مورد ما قصد داریم آن را با اینستاگرام مثال بزنیم. اگرچه قبلاً در مورد روش های مختلف هک اینستاگرام صحبت کرده ایم، اما اگر علاقه مند به کسب اطلاعات در مورد آن هستید، توصیه می کنیم این مقاله را مرور کنید:

مرحله اول: صفحه ورود به سیستم اینستاگرام را شبیه سازی کنید.

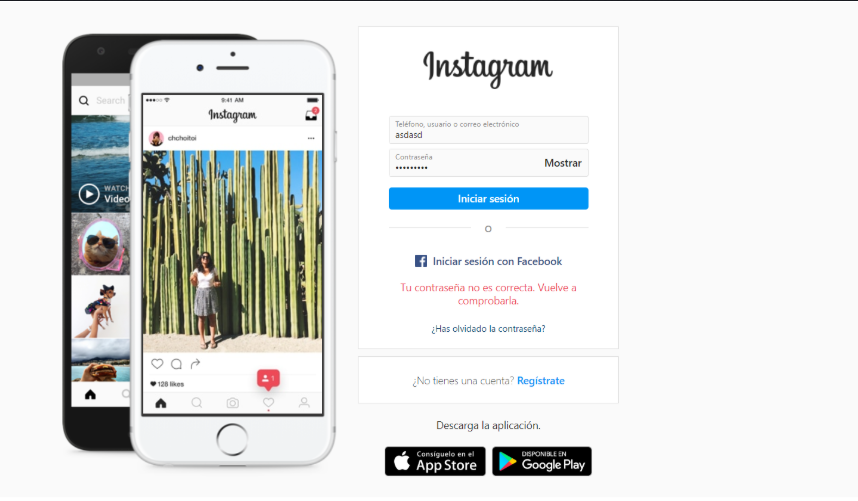

با برنامه نویسی ، برای انجام آن به روشی ساده می توانیم بخش های "کاربر و رمز عبور" را با استفاده از یک ماژول اصلاح کنیم فرم تماس اصلاح شده. بخشهای کاربر و رمز ورود را به عنوان فیلدهای اجباری رها کرده و طراحی آن را با استفاده از html و CSS تغییر دهید. فرم مبدل به سیستم ورود به سیستم ، به شما این امکان را می دهد که وقتی شخص اعتبارنامه را وارد کرد ، از قبل روی ورود کلیک کنید ، این فرم داده های وارد شده در این دو قسمت را فوراً برای ما ارسال می کند. قربانی به جای اینکه با "پیام شما ارسال شده است" روبرو شود ، با پیغامی روبرو می شود که داده های وارد شده نادرست است. سپس صفحه false باید به طور خودکار به صفحه اصلی ورود به سیستم REAL Instagram هدایت شود. بنابراین قربانی هرگز متوجه نخواهد شد که چه اتفاقی افتاده است و اینکه او فقط داوطلبانه داده های خود را از طریق Xploitz کامل ارائه داده است.

روشهای مختلفی با یک نتیجه وجود دارد ، در این حالت ، برای توضیح آن به روشی قابل درک و ساده برای بیشتر مبتدیانی که می خواستم آن را با یک فرم تماس اصلاح شده توضیح دهم که درک درستی از کاربرد مورد نظر ما می دهد. اگرچه می توانیم آن را از هزار طریق مختلف انجام دهیم.

چگونه یک وب سایت آسان شبیه سازی کنیم.

یک برنامه وجود دارد ، HTTrack ، آن CLONE دقیقاً صفحات وبی است که در آن قرار داده ایم ، بنابراین این می تواند کلون سازی وب شود تا در HTML و CSS جعل شود. ما اساساً صفحه ورود را کلون می کنیم و بقیه را دور می ریزیم. در اینجا ما باید پیوندهای مقصد صفحه اصلی را تغییر دهیم تا فقط صفحه مورد نظر را حفظ کنیم ، سپس عملکرد فرم اصلاح شده را به بخش های کاربر ، رمز ورود و ورود معرفی کنیم. آماده ، صفحه مورد نظر را داریم ، فقط باید آن را در یک دامنه وب بارگذاری کنیم. در صورت امکان ، دامنه ای که مربوط به نام "اینستاگرام" باشد.

تسلیم تخت و مهندسی اجتماعی

هنگامی که Xploitz را آماده کردیم ، به جالب ترین و خلاقانه ترین قسمت می رویم.

اگر ما قربانی مورد نظر را دست اول بشناسیم ، استفاده از مهندسی اجتماعی برای پایین آوردن او بسیار آسان تر است. شما نیاز دارید که فرد اعتبارنامه خود را در آن صفحه وارد کند ، بنابراین مجبورید به نوعی آن را به دست او برسانید.

بیشترین استفاده از طریق ایمیل یا تماس از طریق شبکه های اجتماعی است. اگرچه از طریق پست معمولاً بسیار مثرتر است.

حساب های ایمیل اصلاح شده

برای ساختن آن تا حد امکان معتبر ، با جعل صفحه اینستاگرام ، کسانی که Xploitz را ایجاد می کنند باید از یک ایمیل معتبر استفاده کنند ، به عنوان مثال support-instagram@gmail.com یا آدرس ایمیل مشابه دیگری که می توانند برای ارسال صفحه مورد نظر ایجاد کنند. . اگر یک دامنه وب مانند "instagramssupport.com" یا موارد مشابه آن را بدست آورید ، آدرس ایمیل بسیار معتبرتر از gmail.com خواهد بود ، به این ترتیب می توانیم از حساب های ایمیل مانند "no-reply@instagramssupport.com" استفاده کنیم اعتبار بسیار بیشتری به ایمیل.

مدتی پیش ، یک تلاش Xploitz یا Pishing دریافت کردم که در مقاله زیر می نویسم ، به شما کمک می کند تا آنها را شناسایی کنید.

پس از ایجاد حساب ایمیل ، می توانید به راحتی شخصی را که Xploitz به او خطاب می شود با عنوان قابل توجه مانند:

ورود غیرمجاز در حساب شما شناسایی شده است.

مانند این مثال:

سپس در متن نامه ، موارد زیر را وارد کنید:

پیوند مورد نظر با استفاده از "" در ایمیل وارد می شودمتن لنگر" این نوشتن است https://www.instagram.com/ اما آدرسی را که برای شما ارسال می کند تغییر دهید. در این حالت ، اگر آن پیوند را وارد کنید ، شما را به مکان دیگری می فرستد. فرد فکر خواهد کرد که به آدرس URL مقصد ارسال می شود ، اما به XPLOITZ ارسال می شود.

در این تصویر ، Xploitz مورد بحث از کیفیت پایینی برخوردار است ، اگر اطلاعاتی در مورد قربانی داشته باشید ، به زبان مورد استفاده این شخص می رود و با روش خلاقانه تری شخصی سازی می شود. حتی شامل تصاویری که می توان از طریق ایمیل های دریافت شده از instagram کپی کرد ، واقع بینانه تر به نظر برسد.

تکمیل شده با مهندسی اجتماعی

به منظور راه اندازی xploitz و افزایش شدید نتایج آن، هکرها از مهندسی اجتماعی برای به دست آوردن اطلاعات در مورد قربانی استفاده می کنند.

این به هکر اجازه میدهد تا ایمیل را به روشی بسیار واقعیتر شخصیسازی کند یا «نقاط ضعیف» دیگری را پیدا کند که باعث کارکرد Xploitz میشود. اگر می خواهید در مورد نحوه استفاده از مهندسی اجتماعی برای هک بیشتر بدانید.

و این به همین راحتی است که می توانید در Xploitz قرار بگیرید و از سرقت هویت رنج ببرید.

اگر برای شما جالب بود، از اینکه اطلاعات را برای دسترسی به افراد بیشتری به اشتراک می گذارید، سپاسگزاریم. از طرف دیگر، اگر می خواهید بدانید که آیا اطلاعات شما در اینترنت به دلیل هک شدن شما در حال چرخش است، توصیه می کنم در این مقاله آن را بررسی کنید.